软件设计师考试准备二

创始人

2024-06-03 10:33:38

0次

文章目录

- 数据库系统

- 数据库模式

- ER模型

- 关系代数与元组演算

- 规范化理论

- 规范化理论-函数依赖

- 规范化理论-价值与用途

- 规范化理论-键

- 规范化理论-求候选键

- 规范化理论-范式

- 规范化理论-模式分解

- 并发控制

- 数据库完整性约束

- 数据仓库与数据挖掘

- 计算机网络

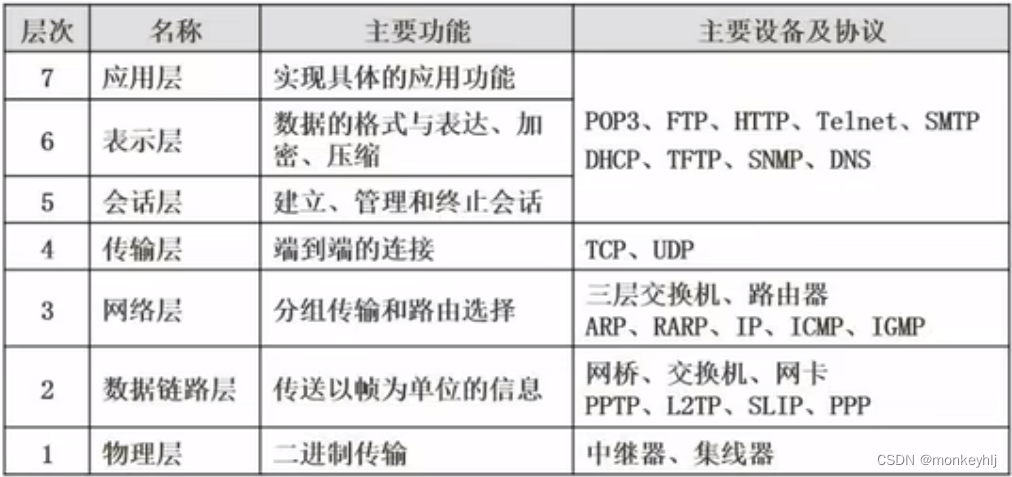

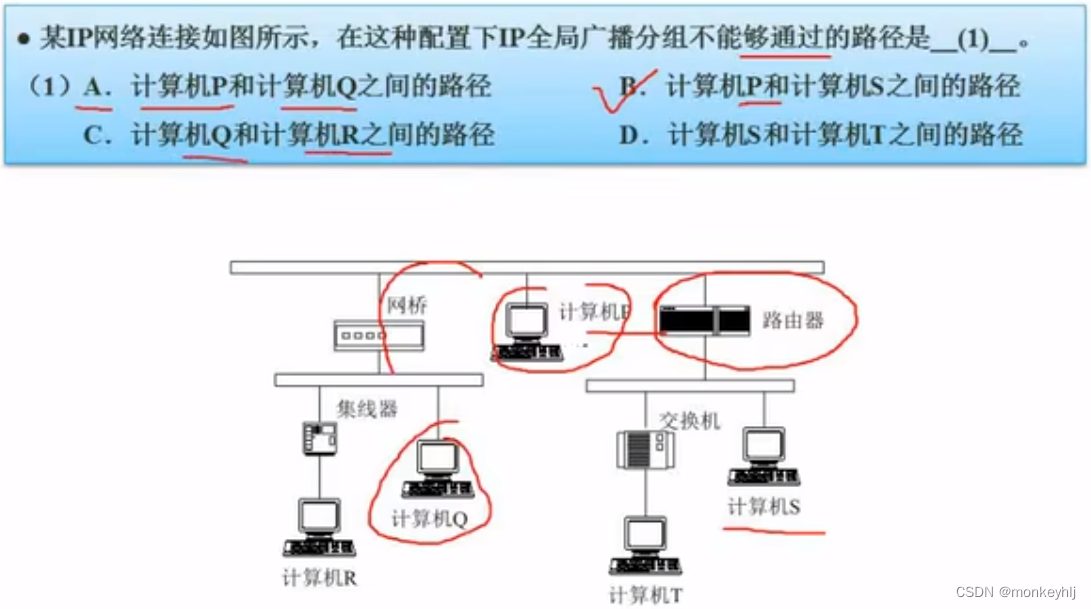

- OSI/RM七层模型

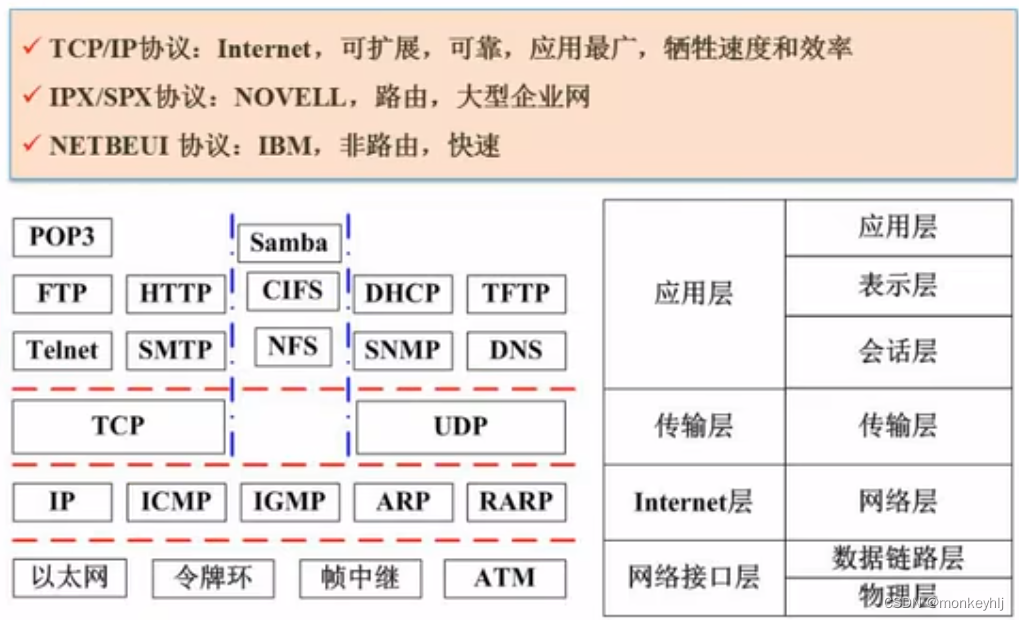

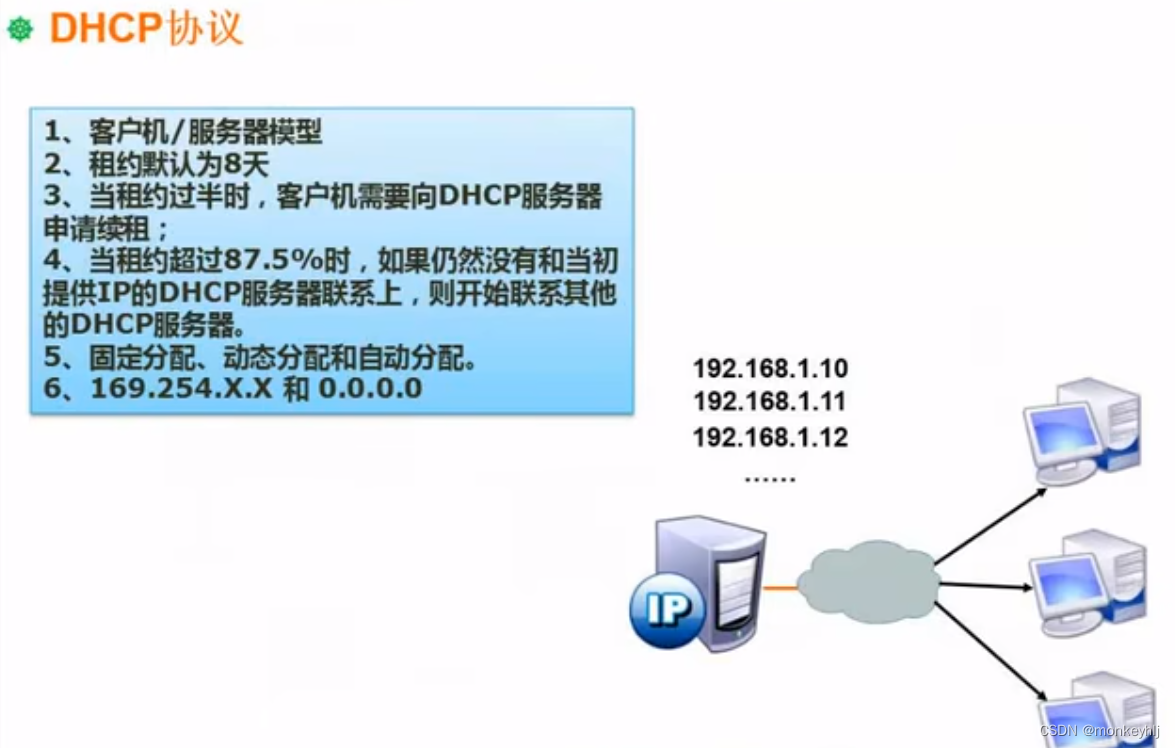

- 网络技术标准与协议

- 计算机网络的分类-拓扑结构

- 网络规划与设计

- IP地址

- 子网划分

- 无分类编址(无类域间路由)

- 特殊含义的IP地址

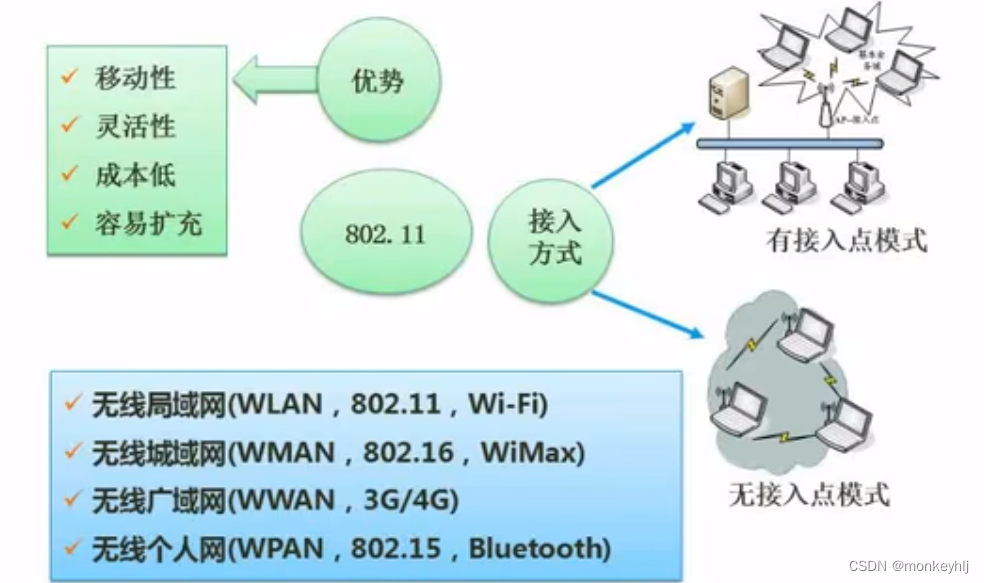

- 无线网

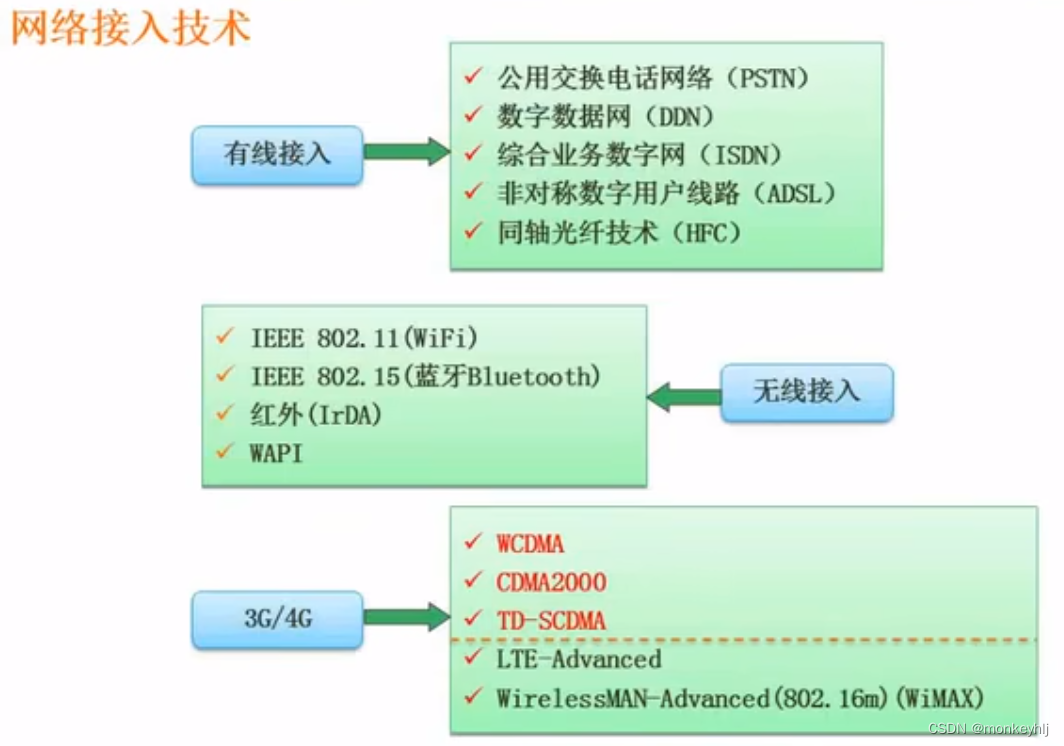

- 网络接入技术

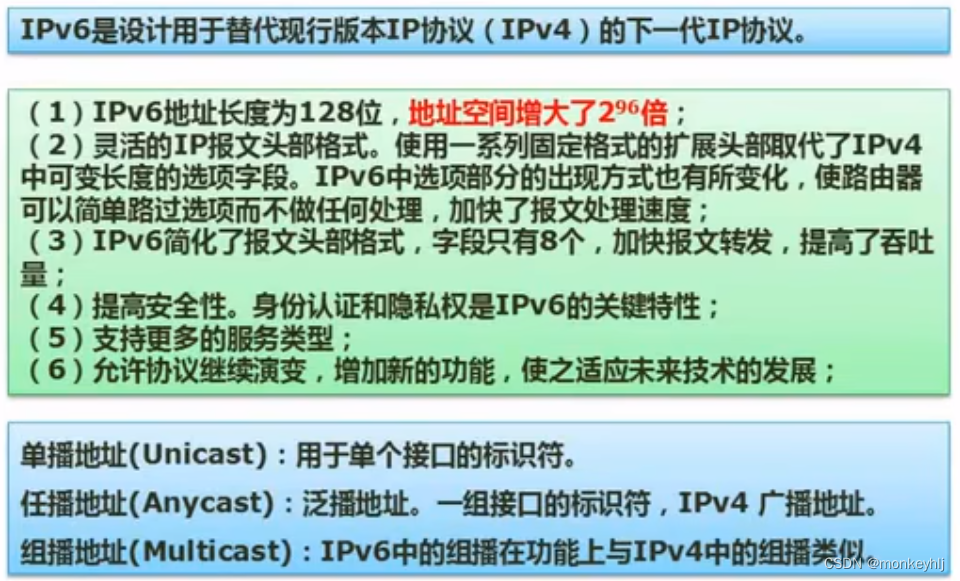

- IPv6

- 系统安全分析与设计

- 信息系统安全属性

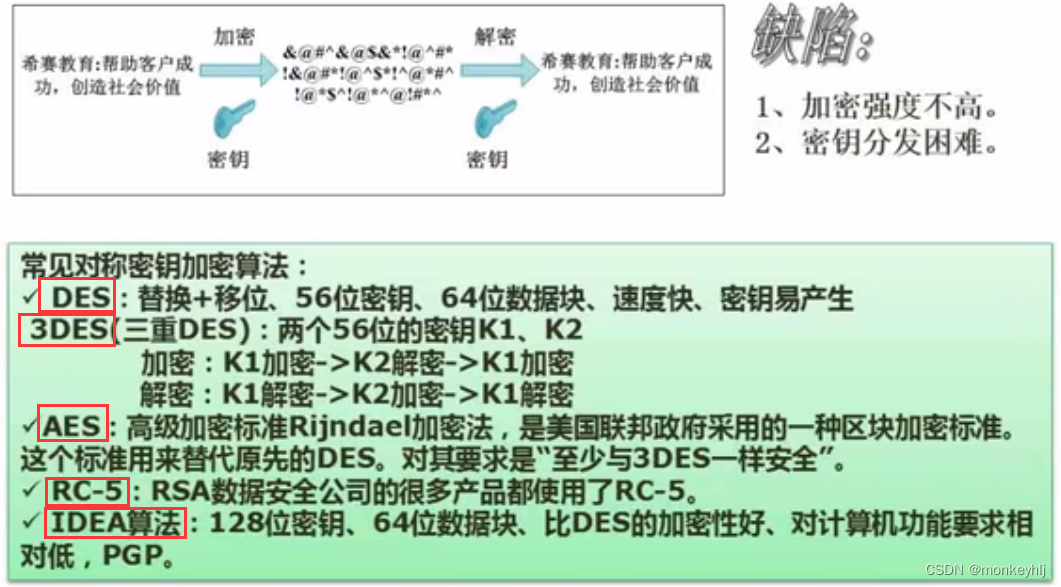

- 对称加密技术

- 非对称加密技术

- 信息摘要

- 数字签名

- 数字信封与PGP

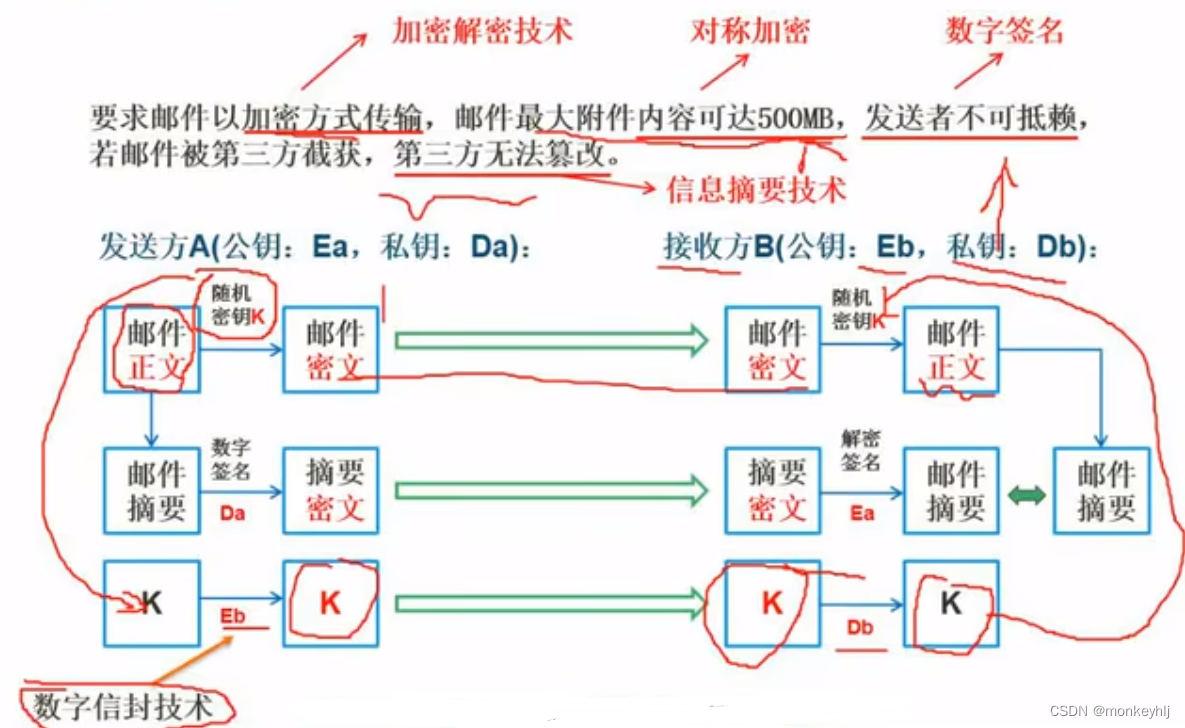

- 练习题-设计邮件加密系统

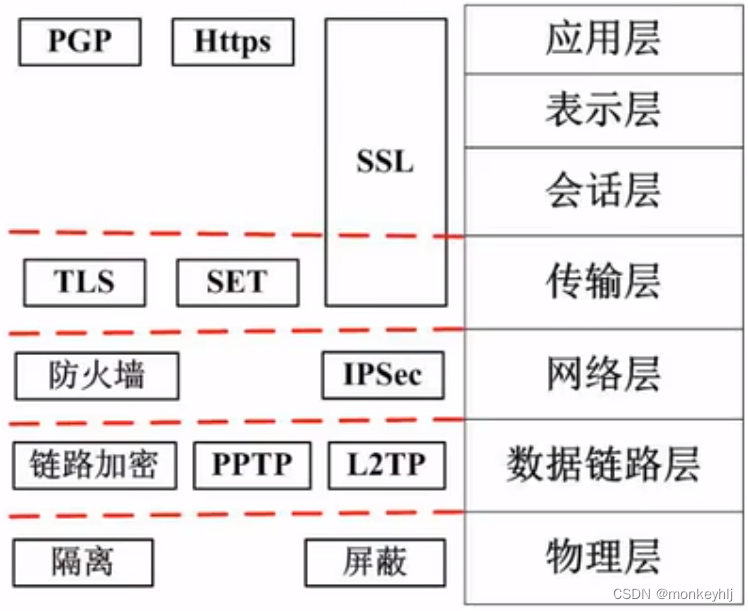

- 网络安全-各个网络层次的安全保障

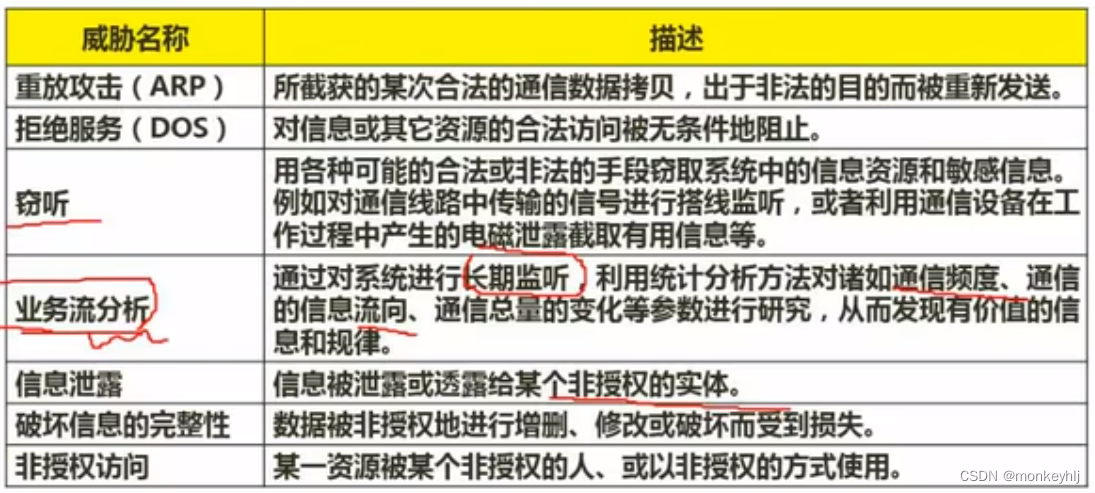

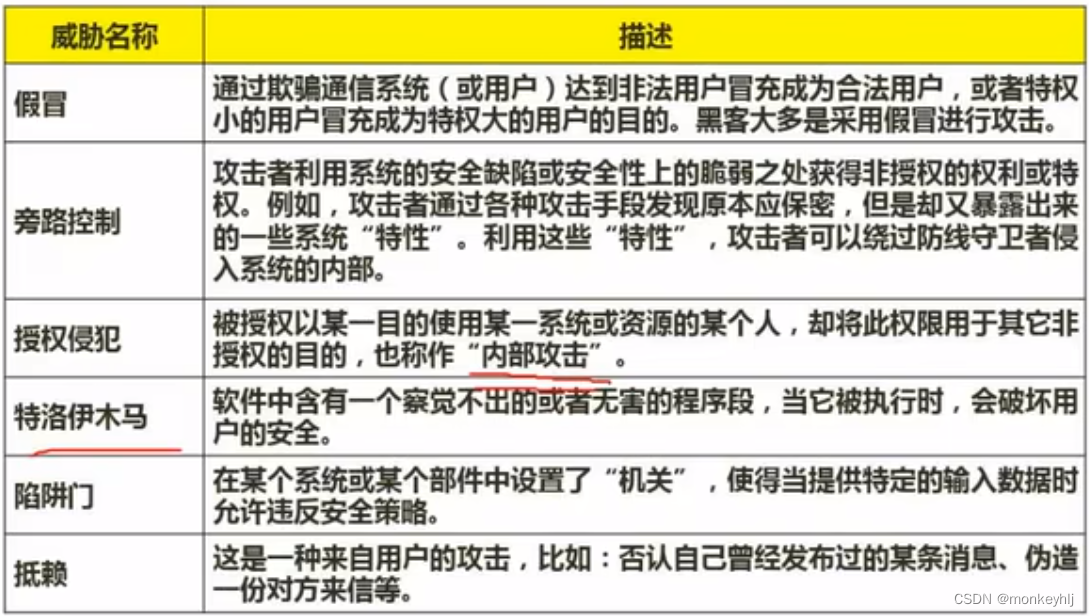

- 网络安全-网络威胁与攻击

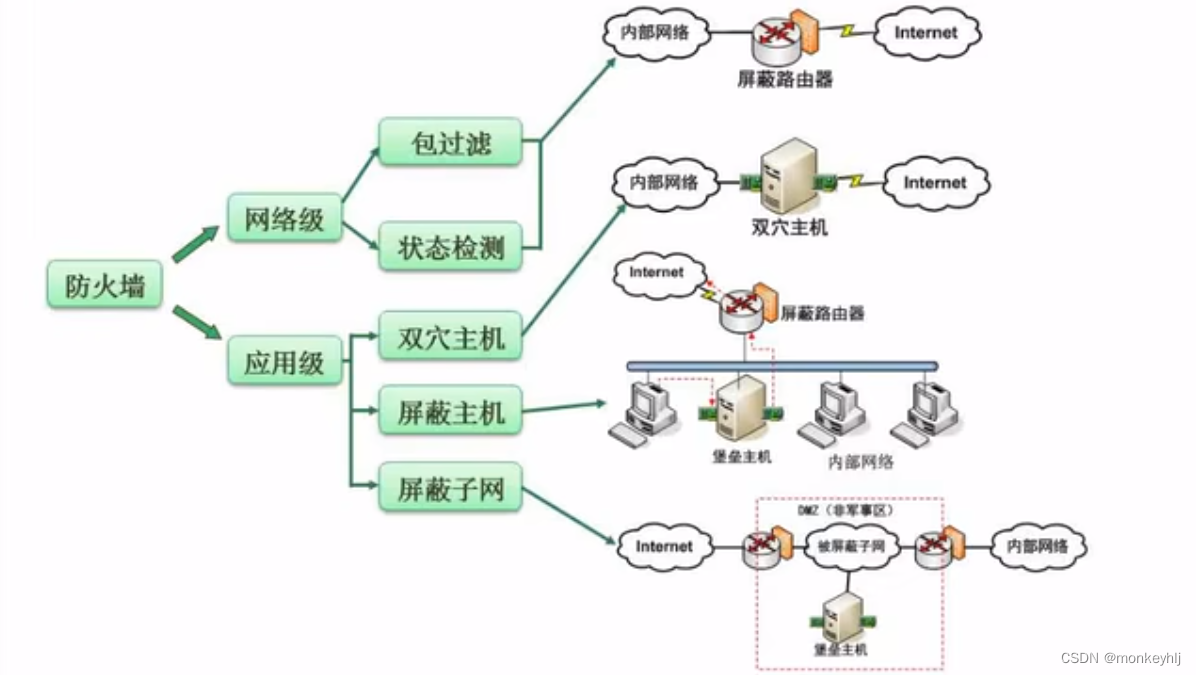

- 网络安全-防火墙

数据库系统

数据库模式

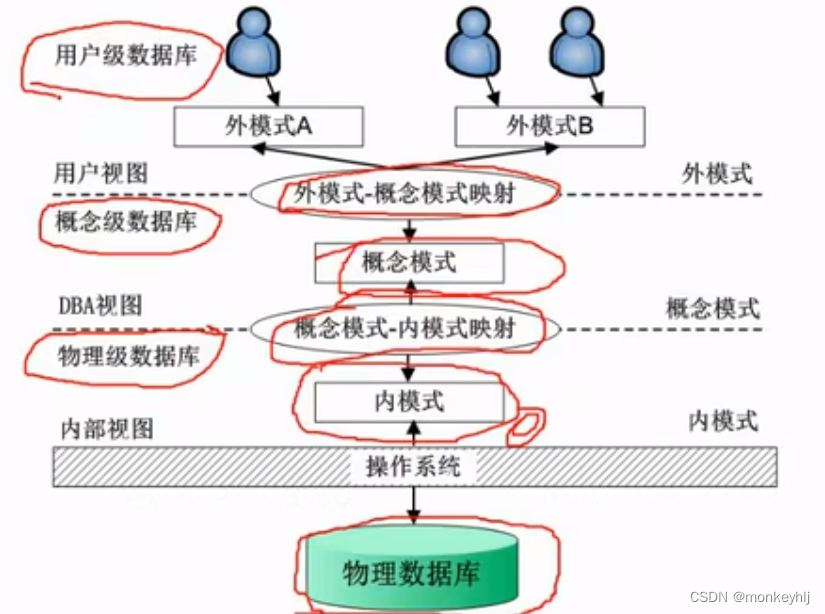

三级模式-两级映射

ER模型

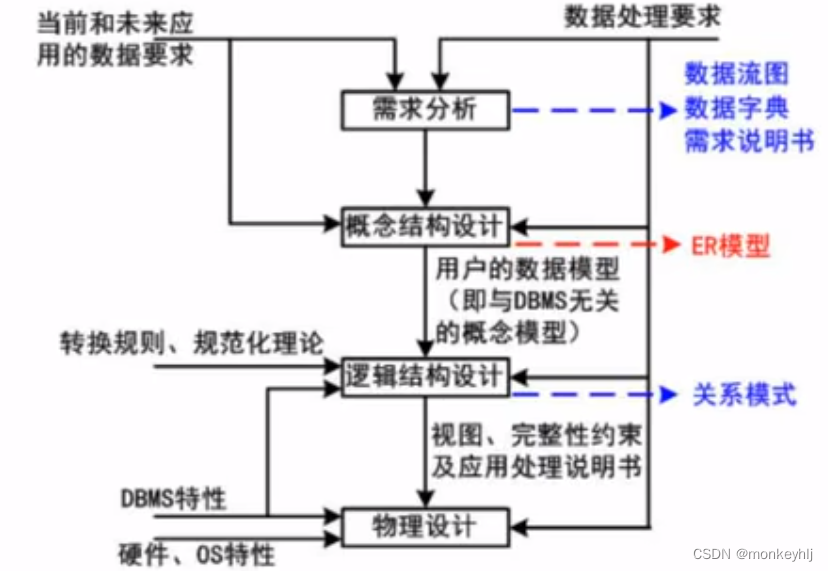

数据库设计过程

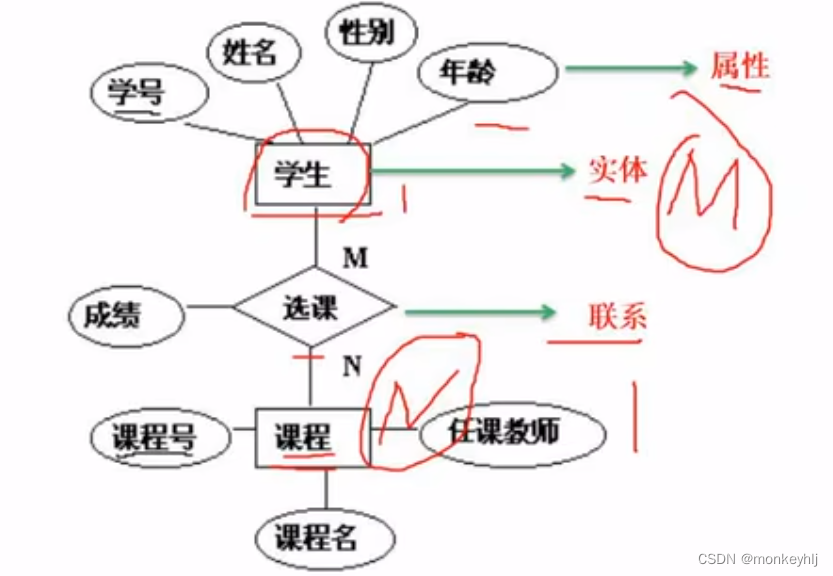

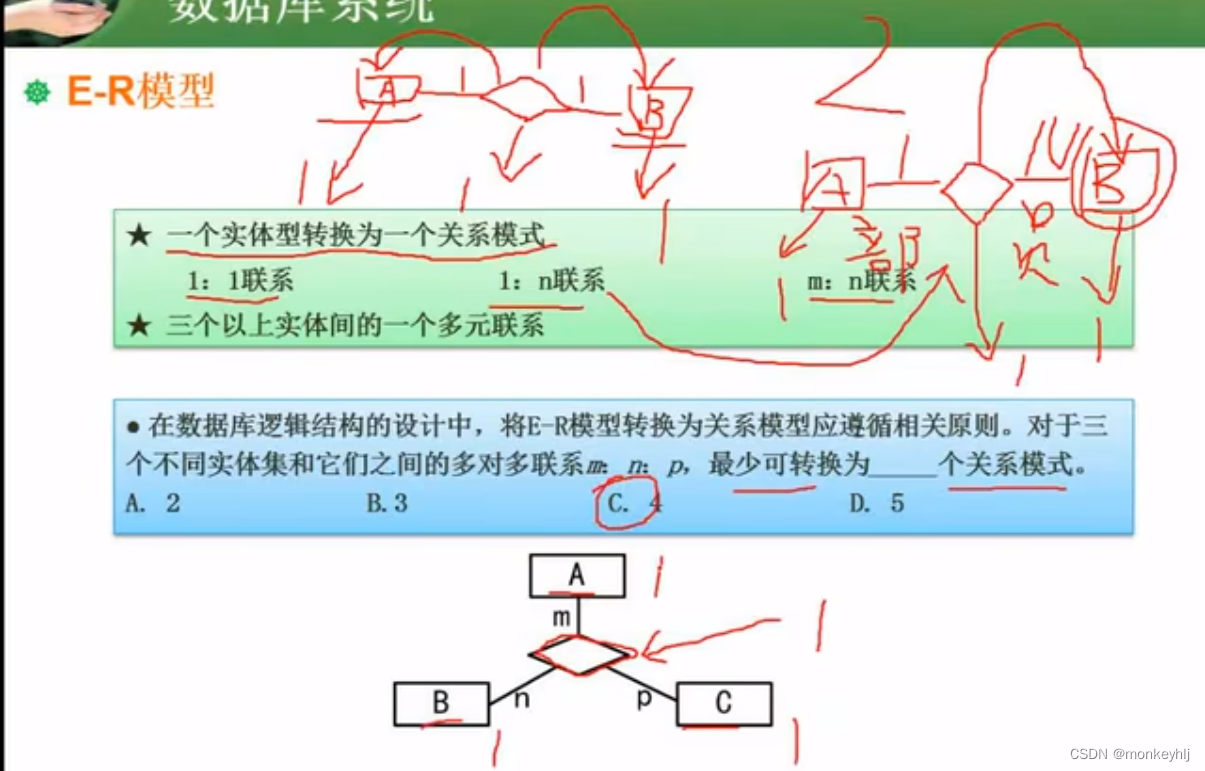

E-R模型

集成的方法:

- 多个局部E-R图一次集成。

- 逐步集成,用累加的方式一次集成两个局部E-R。

集成产生的冲突及解决办法:

- 属性冲突:包括属性域冲突和属性取值冲突。

- 命名冲突:包括同名异义和异名同义。

- 结构冲突:包括同一对象在不同应用中具有不同的抽象,以及同一实体在不

同局部E-R图中所包含的属性个数和属性排列次序不完全相同。

关系代数与元组演算

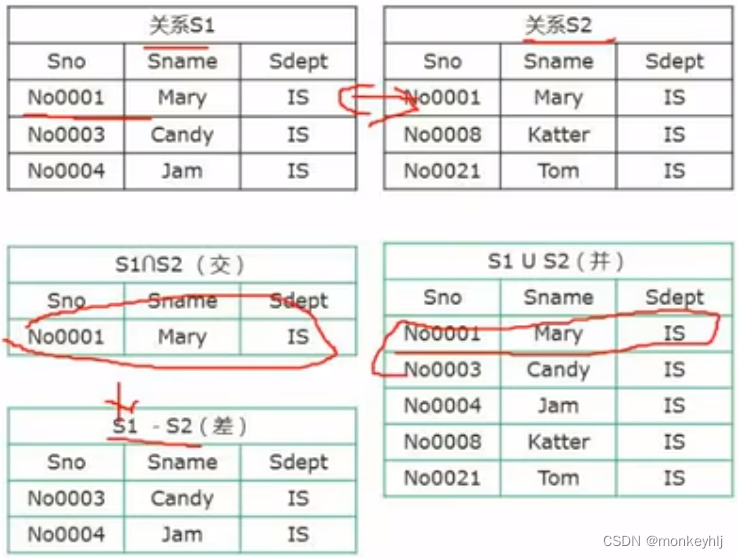

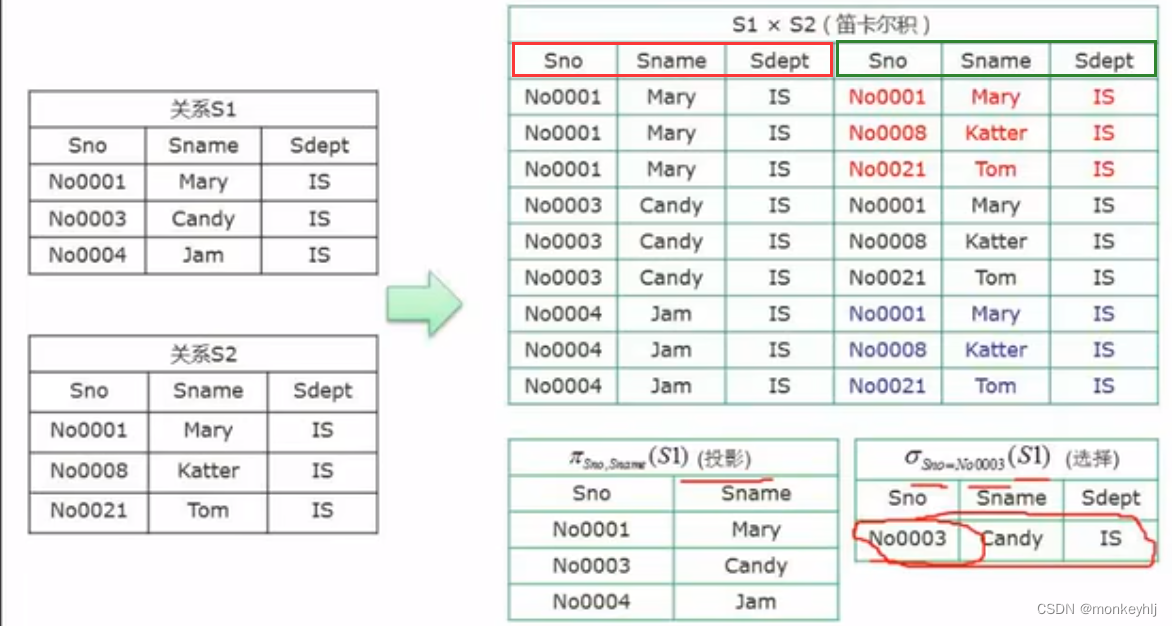

并

交

差

笛卡尔积

投影

选择

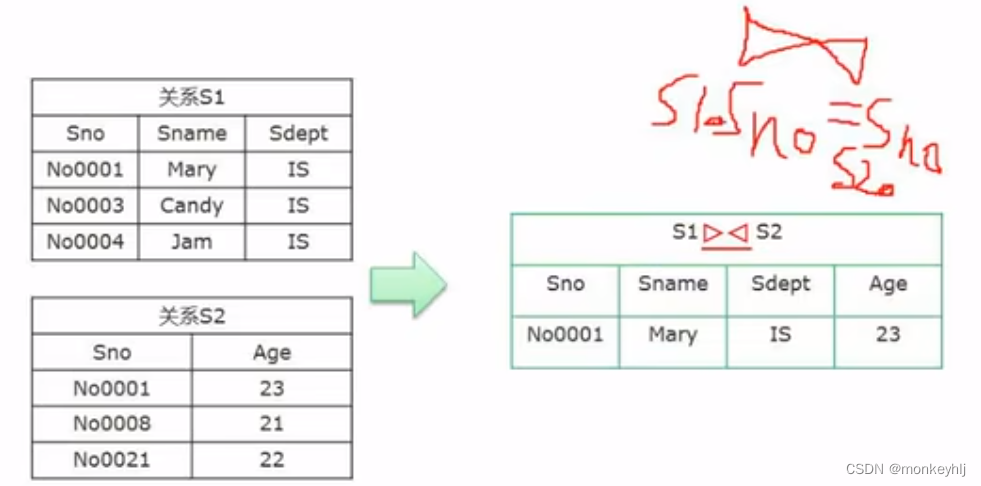

联接

规范化理论

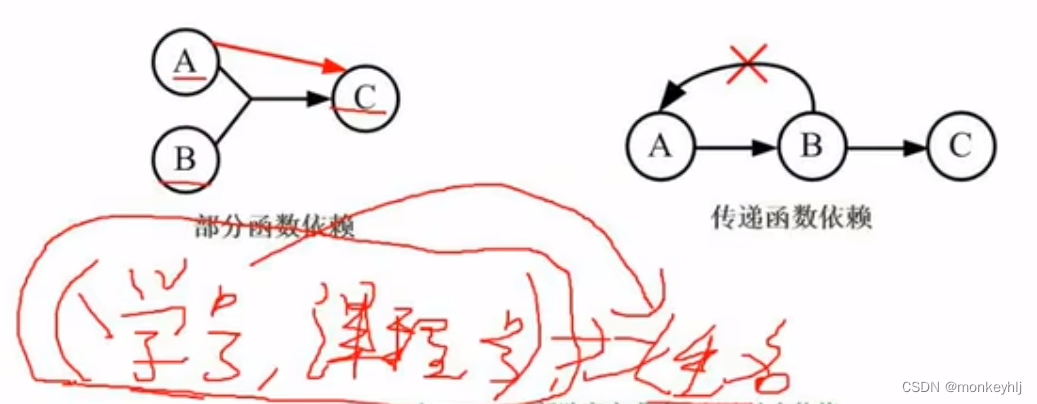

规范化理论-函数依赖

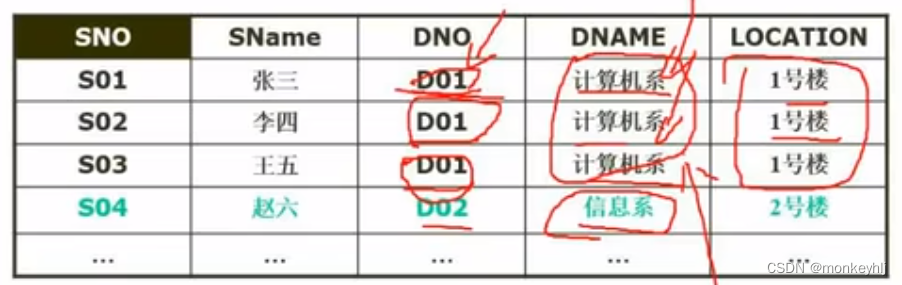

设R(U)是属性U上的一个关系模式,X和Y是U的子集,r为R的任一关系, 如果对于r中

的任意两个元组u, v,只要有u[X]=v[X], 就有u[Y]=v[Y],则称X函数决定Y,或称Y

函数依赖于X,记为X→Y。

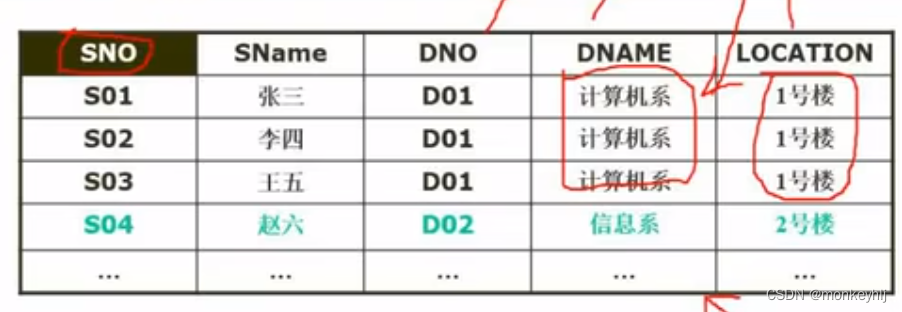

规范化理论-价值与用途

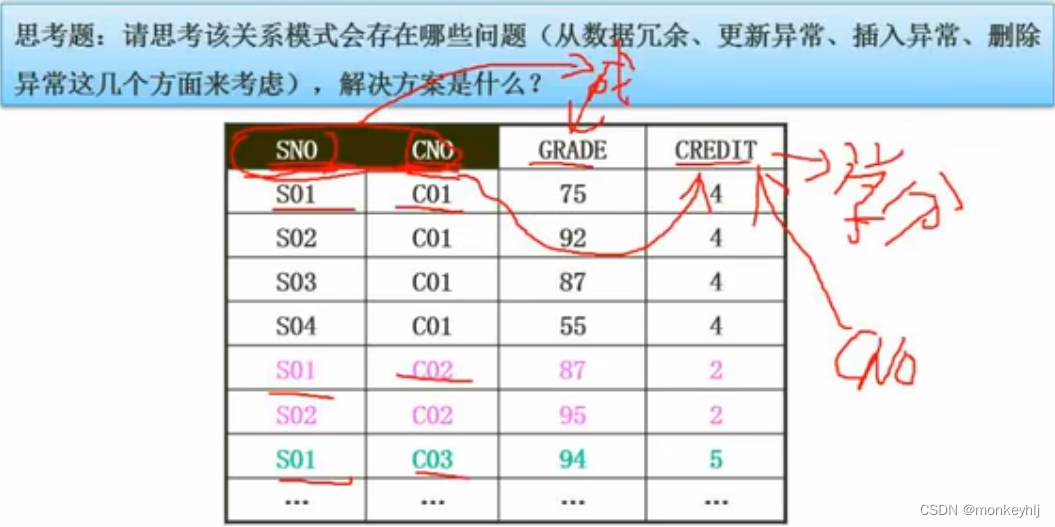

非规范化的关系模式,可能存在的问题包括:数据冗余、更新异常、插入异常、删除异常

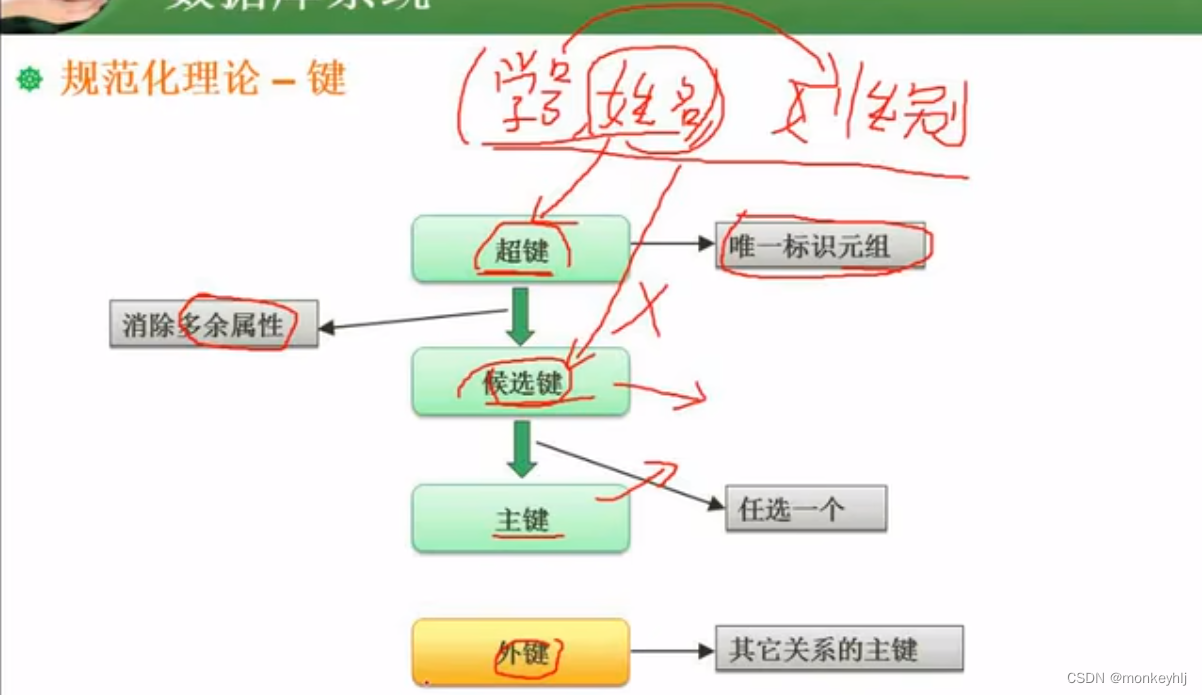

规范化理论-键

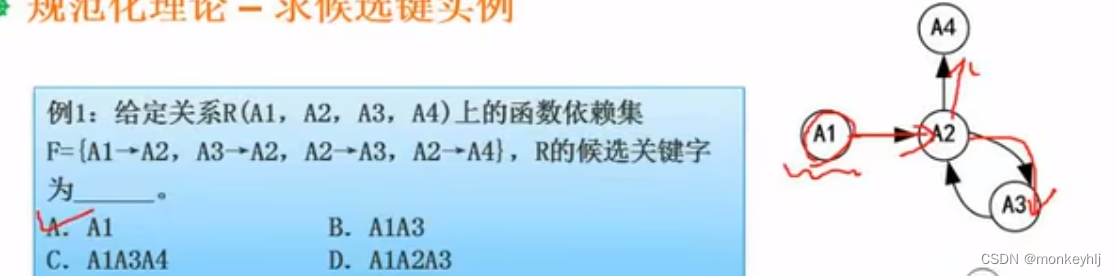

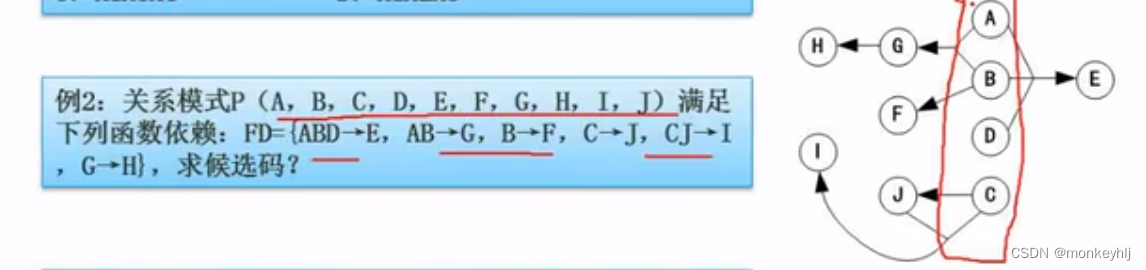

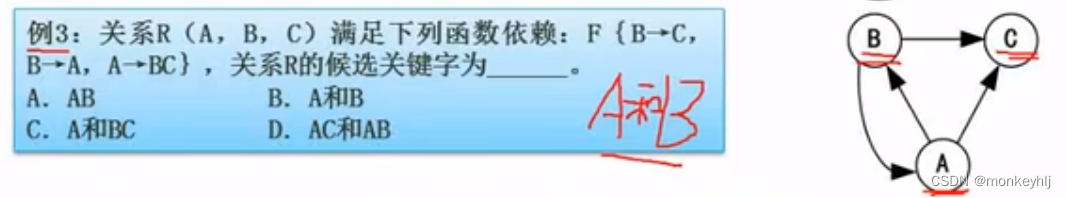

规范化理论-求候选键

- 将关系模式的函数依赖关系用“有向图”的方式表示

- 找入度为0的属性,并以该属性集合为起点,尝试遍历有向图,若能正常遍历图中所有结点,

则该属性集即为关系模式的候选键

- 若入度为0的属性集不能遍历图中所有结点,则需要尝试性的将些中间结点(既有入度,

也有出度的结点)并入入度为0的属性集中,直至该集合能遍历所有结点,集合为候选键

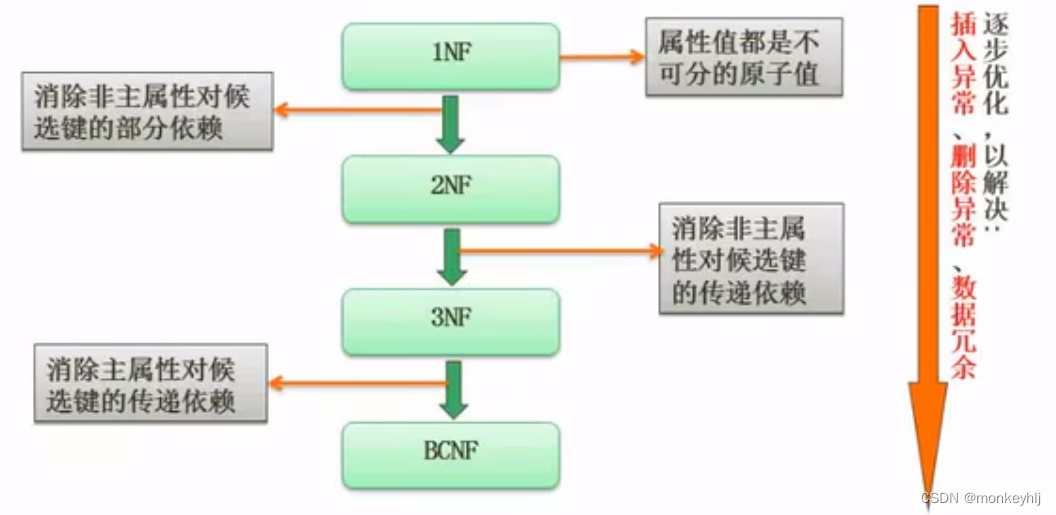

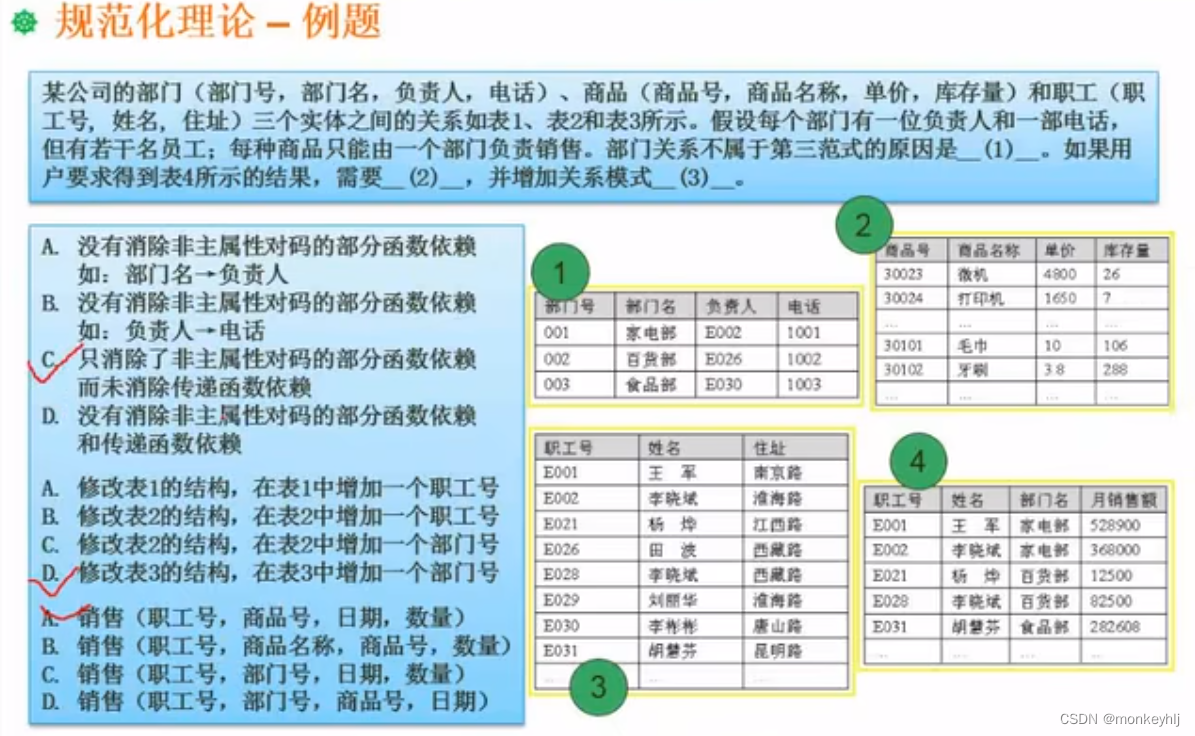

规范化理论-范式

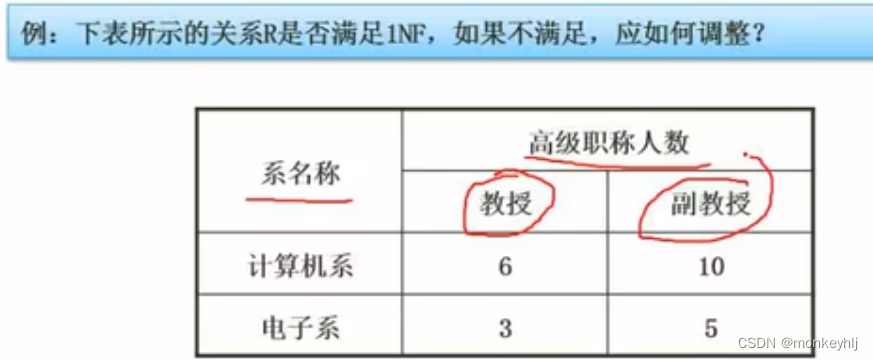

第一范式(1NF) :在关系模式R中,当且仅当所有域只包含原子值,即每个分量都是

不可再分的数据项,则称R是第一范式。

第二范式(2NF) :当且仅当R是1NF,且每一个非主属性完全依赖主键(不存在部分依

赖)时,则称R是第二范式。

第三范式(3NF) :当且仅当R是1NF,且E中没有非主属性传递依赖于码时,则称R是第三范式。

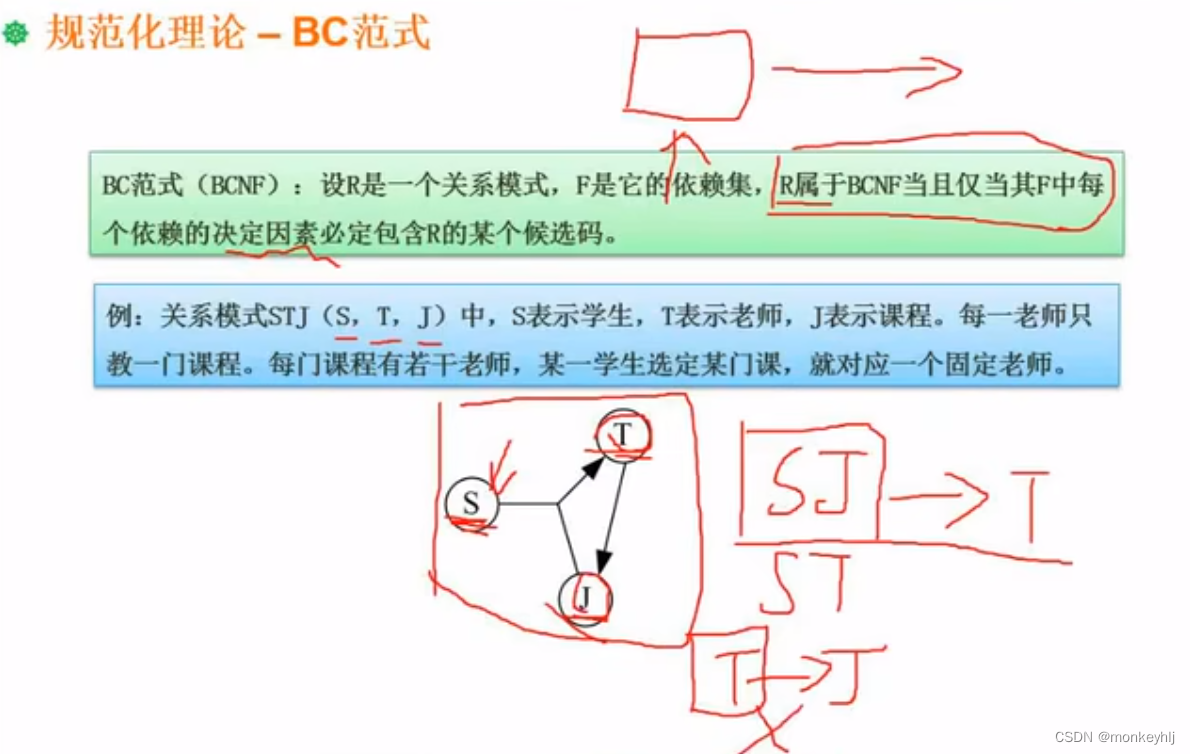

BC范式(BCNF):设R是一个关系模式,F是它的依赖集,R属于BCNF当且仅当其F中每

个依赖的决定因素必定包含R的某个候选码。

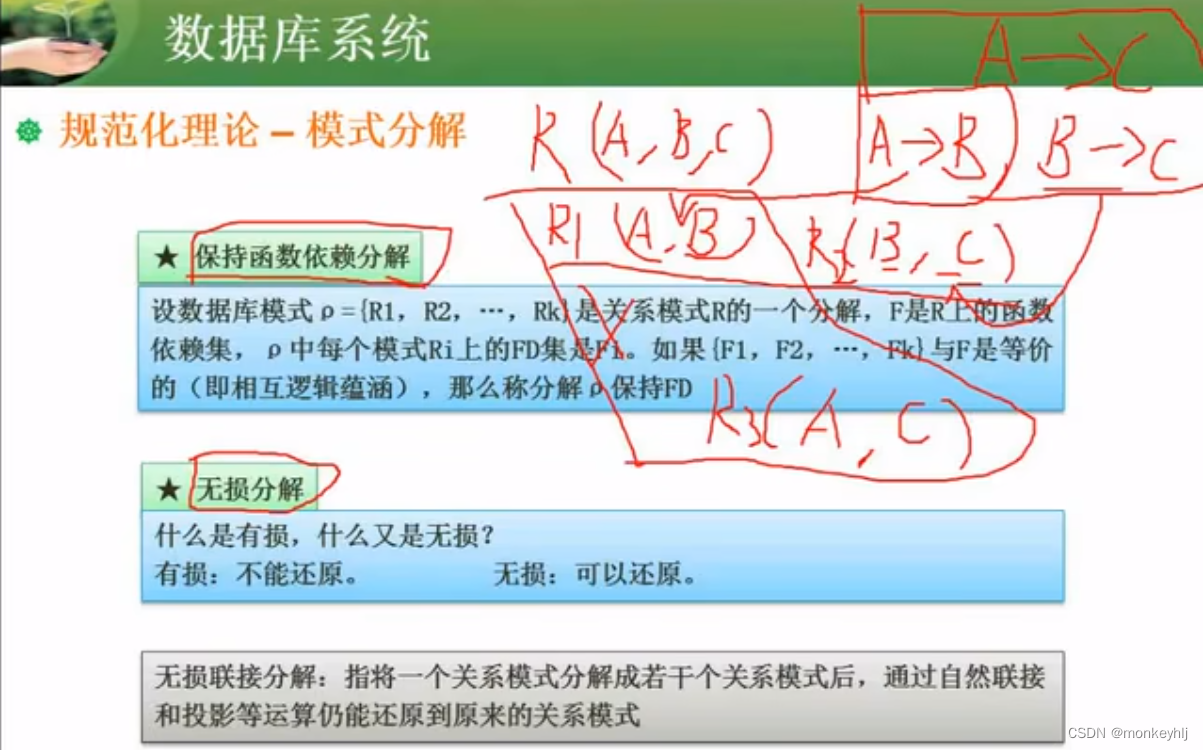

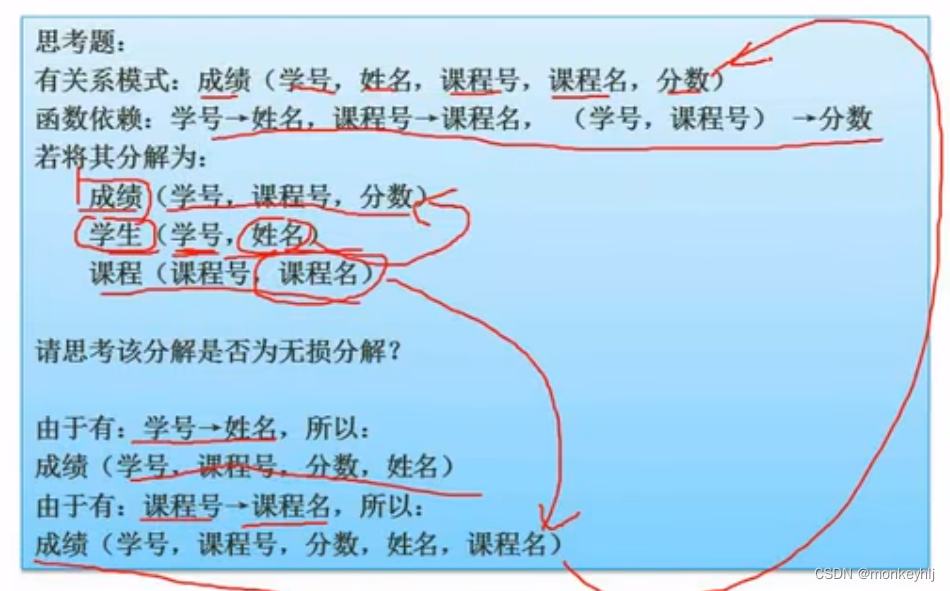

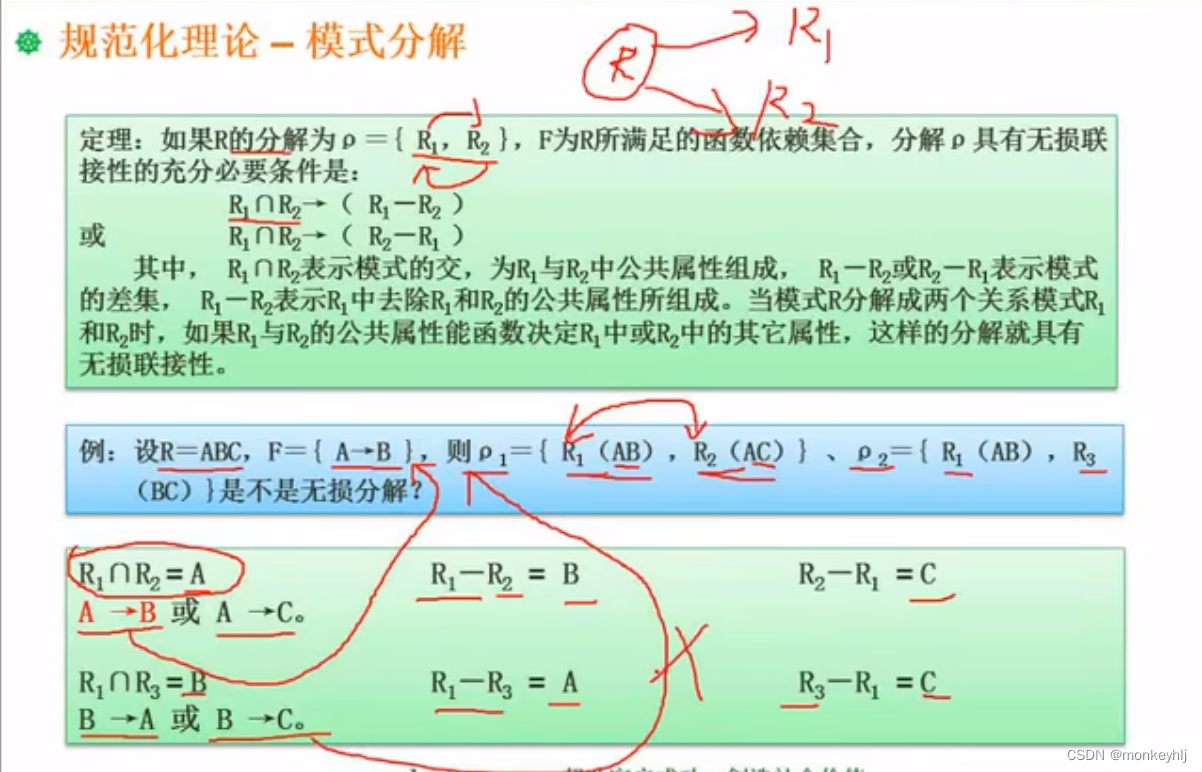

规范化理论-模式分解

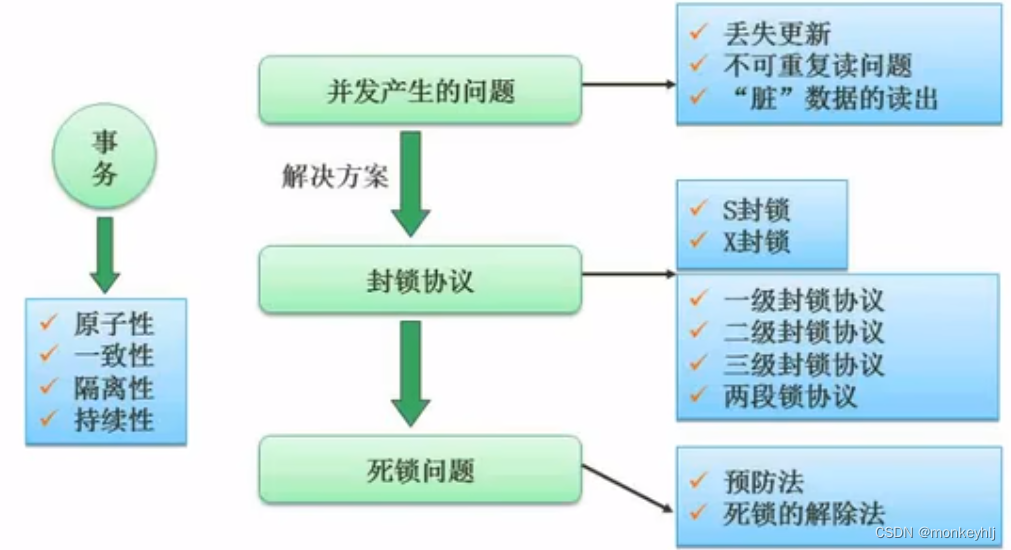

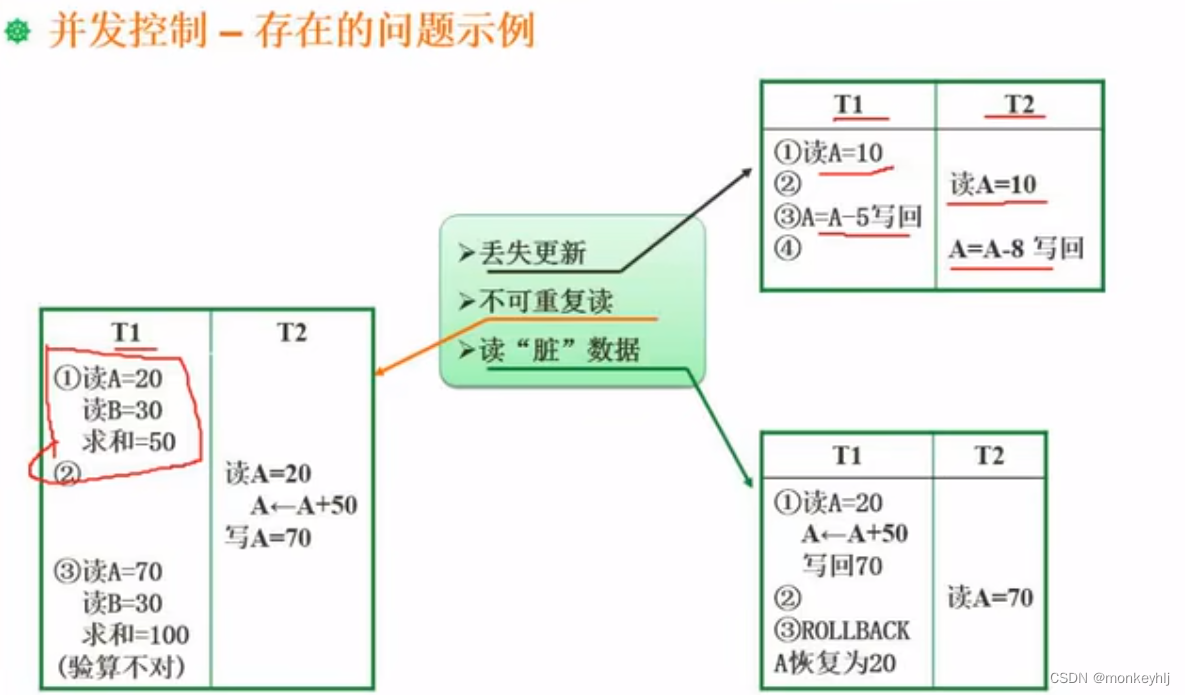

并发控制

并发控制-基本概念

并发控制-封锁协议

- 一级封锁协议。事务T在修改数据R之前必须先对其加X锁,直到事务结束才释

放。可防止丢失修改

- 二级封锁协议。- -级封锁协议加上事务T在读取数据R之前先对其加S锁,读完

后即可释放S锁。可防止丢失修改,还可防止读“脏”数据

- 三级封锁协议。一级封锁协议加上事务T在读取数据R之前先对其加S锁,直到

事务结束才释放。可防止丢失修改、防止读“脏”数据与防止数据重复读

- 两段锁协议。可串行化的。可能发生死锁

数据库完整性约束

实体完整性约束

参照完整性约束

用户自定义完整性约束

【参考】https://blog.csdn.net/qq_42884482/article/details/100150177

触发器:https://blog.csdn.net/daaikuaichuan/article/details/84572350

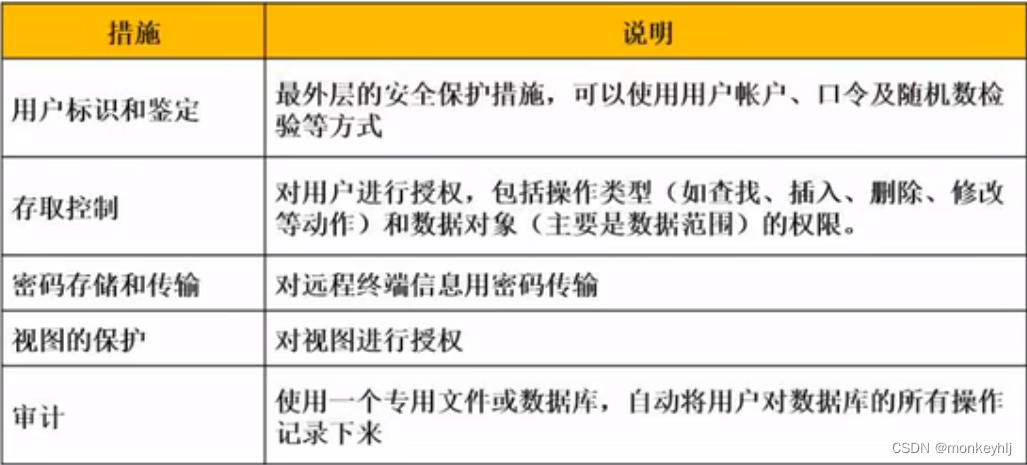

数据库安全

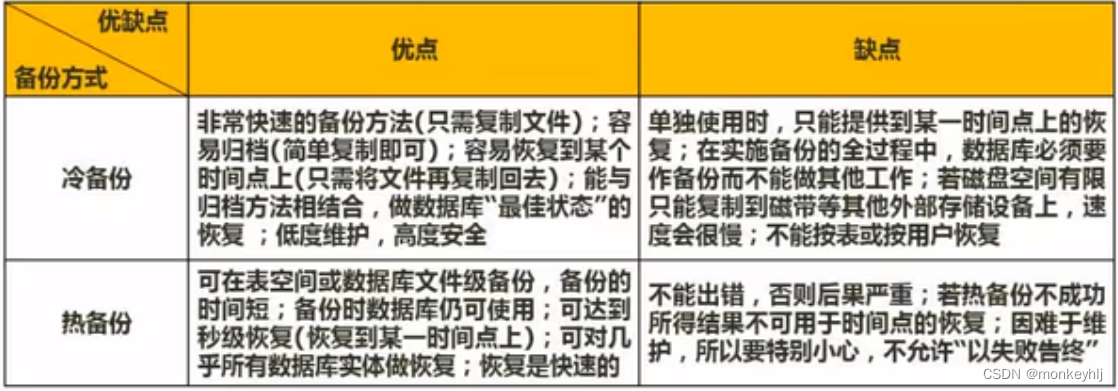

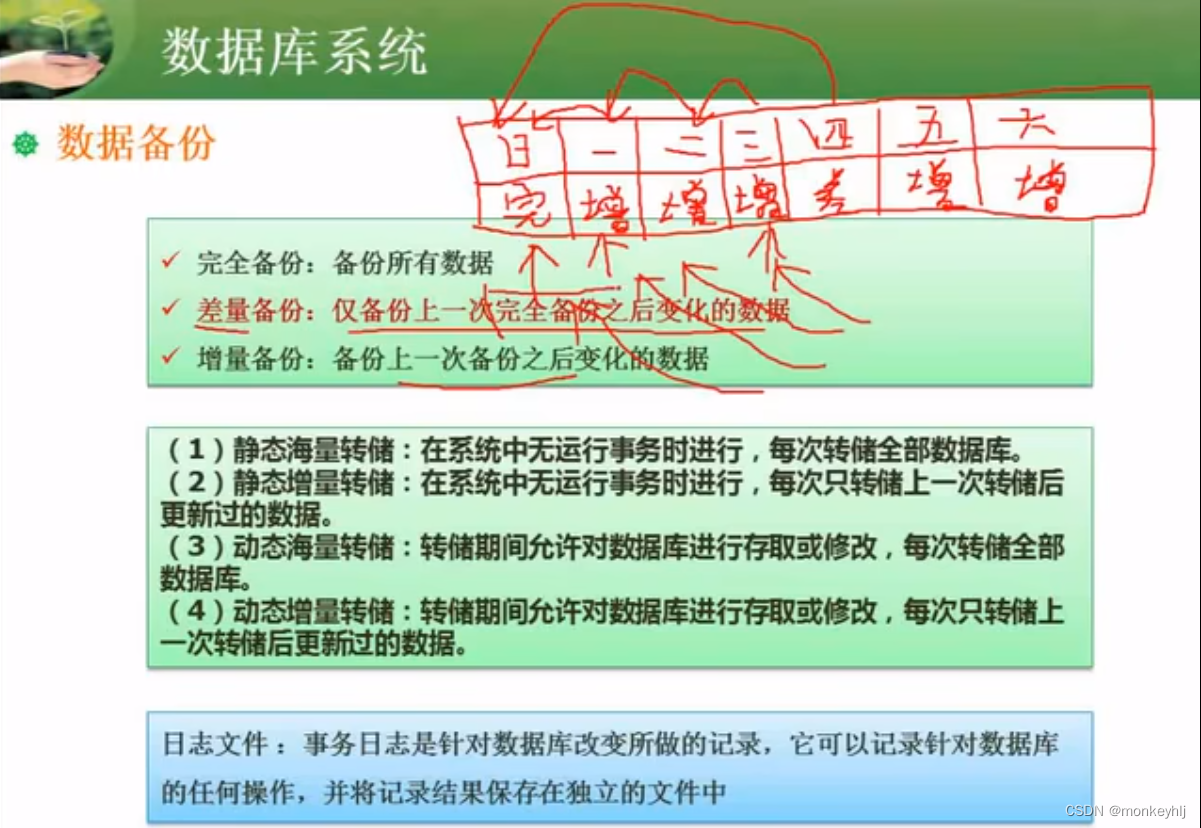

数据备份

- 冷备份也称为静态备份,是将数据库正常关闭,在停止状态下,将数据库的文件全部备

份(复制)下来。

- 热备份也称为动态备份,是利用备份软件,在数据库正常运行的状态下,将数据库中的

数据文件备份出来。

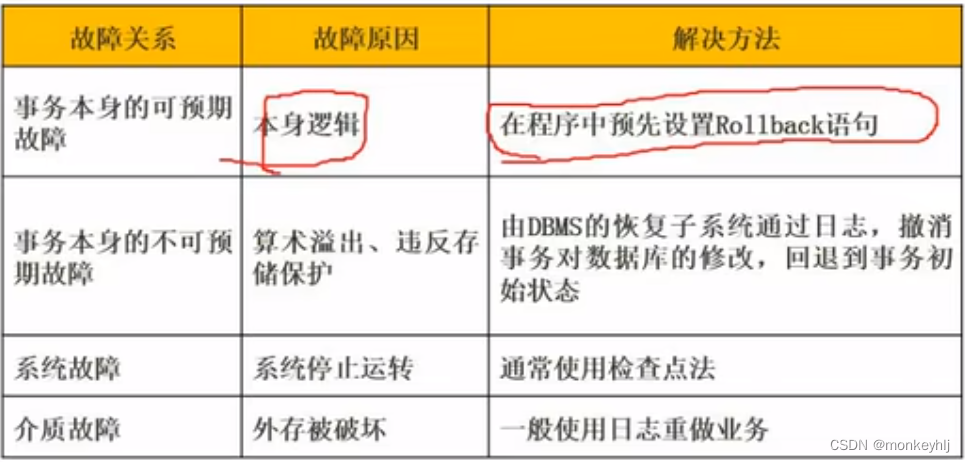

数据库故障与恢复

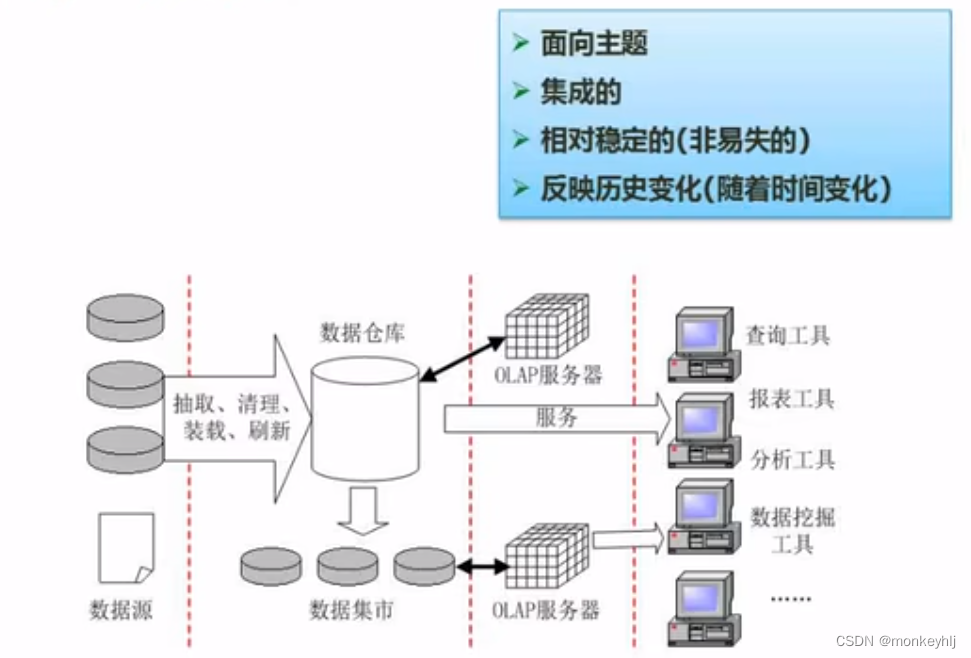

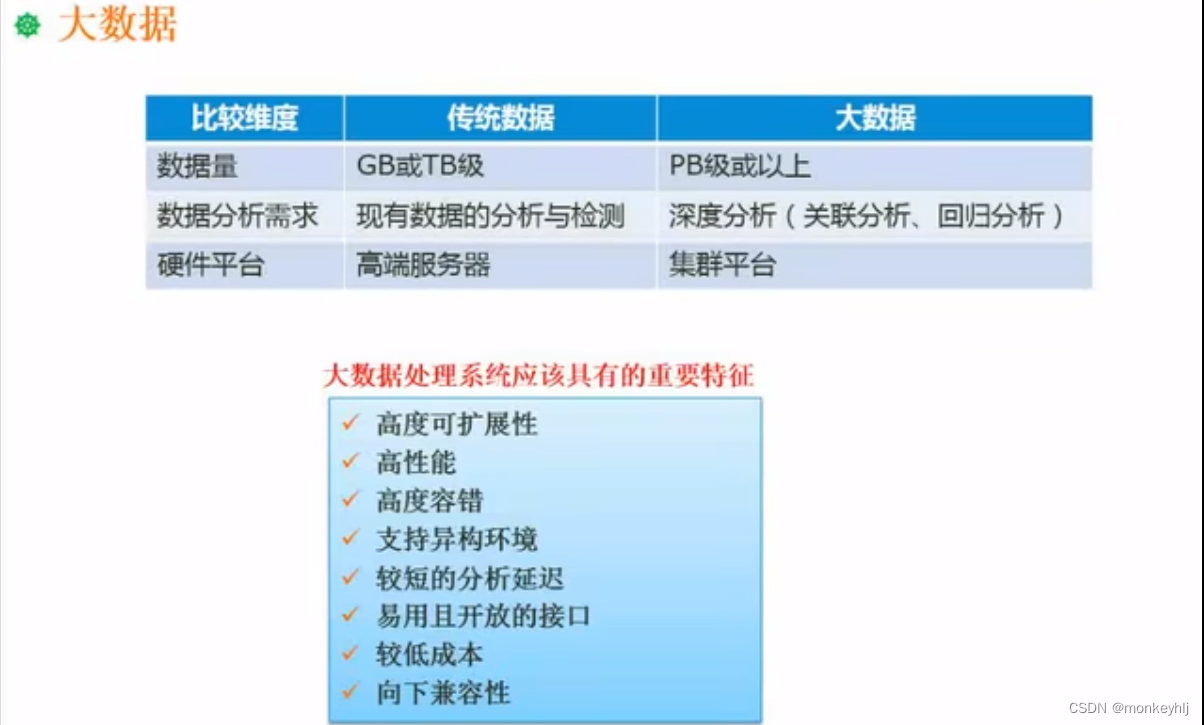

数据仓库与数据挖掘

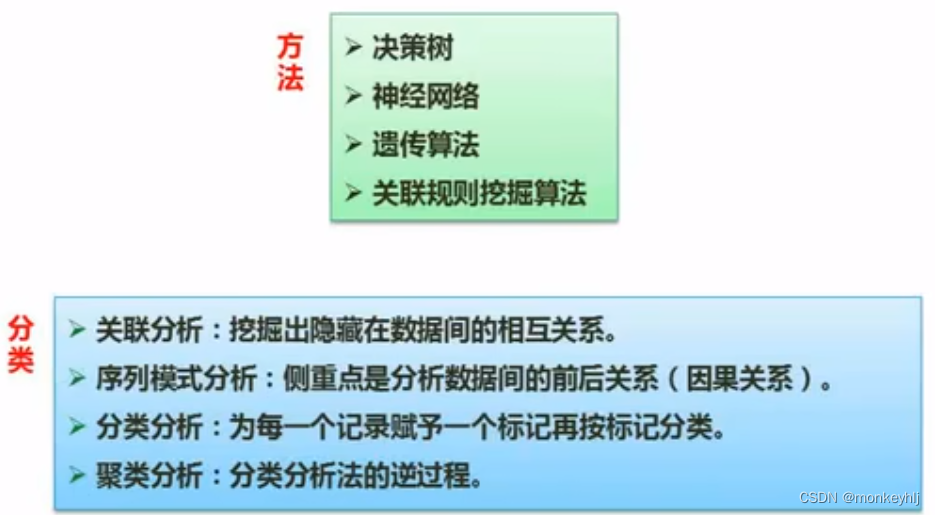

数据挖掘方法分类

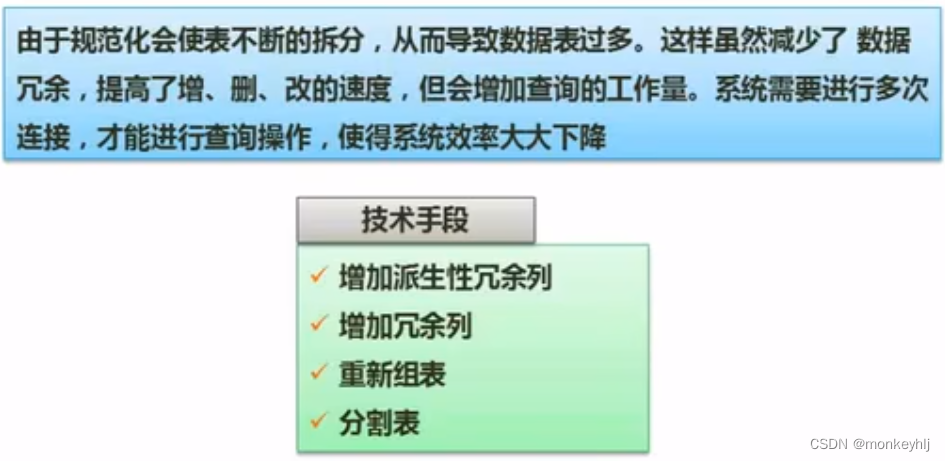

反规范化

计算机网络

OSI/RM七层模型

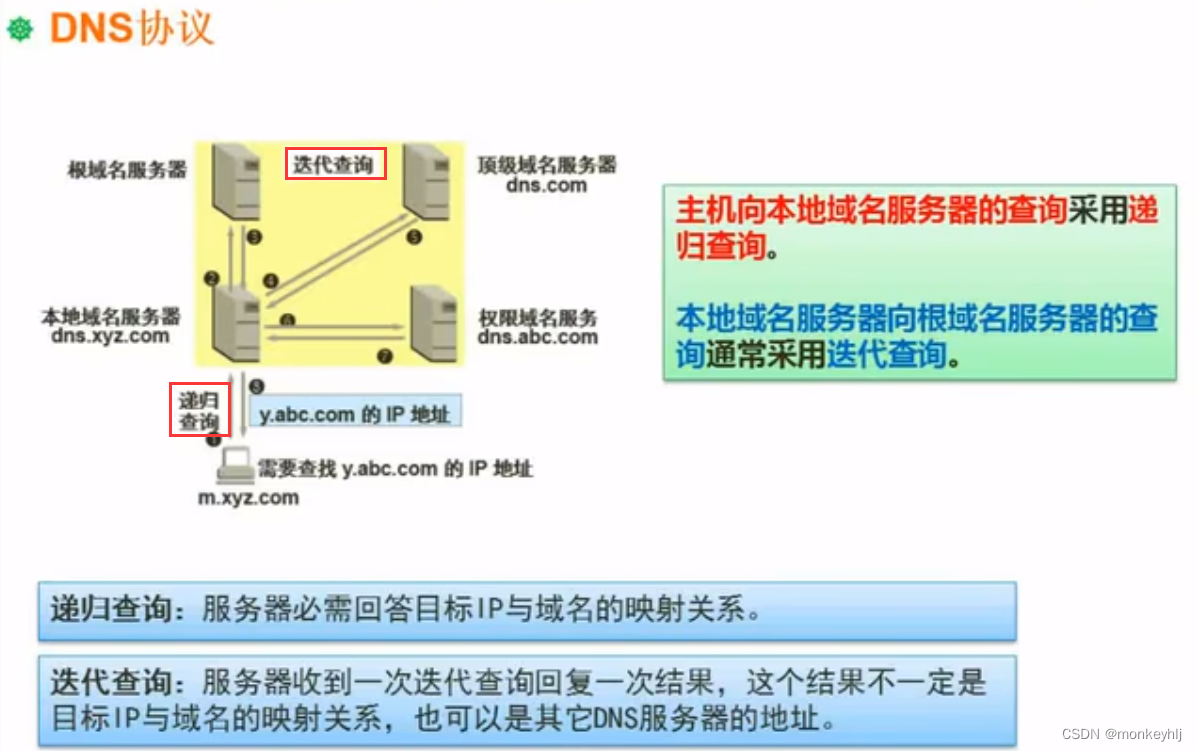

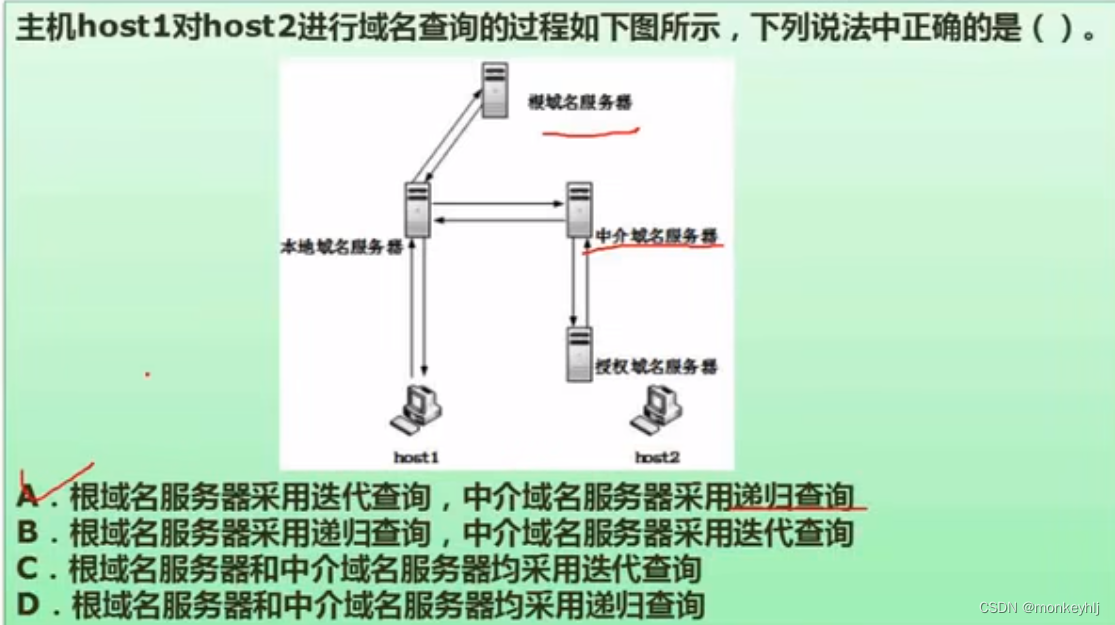

网络技术标准与协议

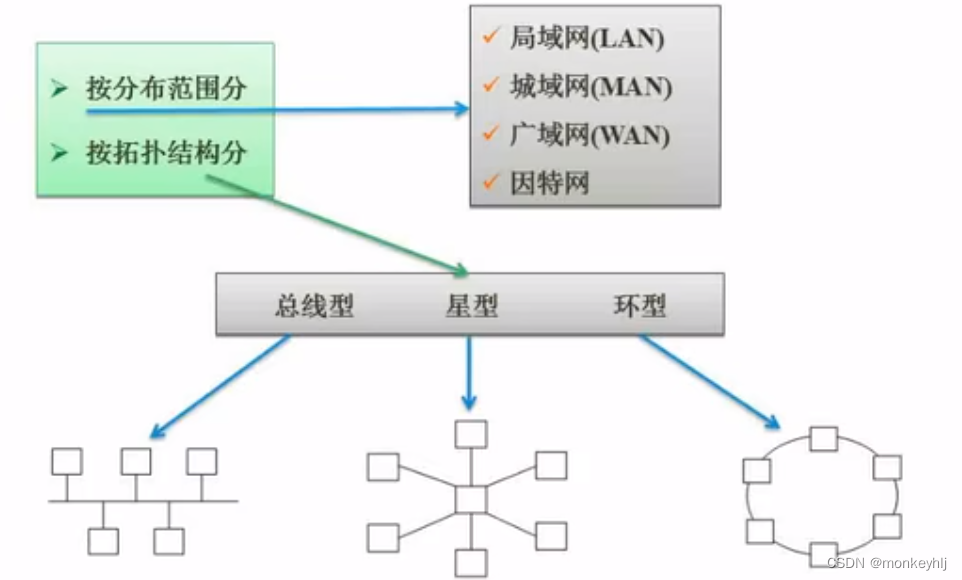

计算机网络的分类-拓扑结构

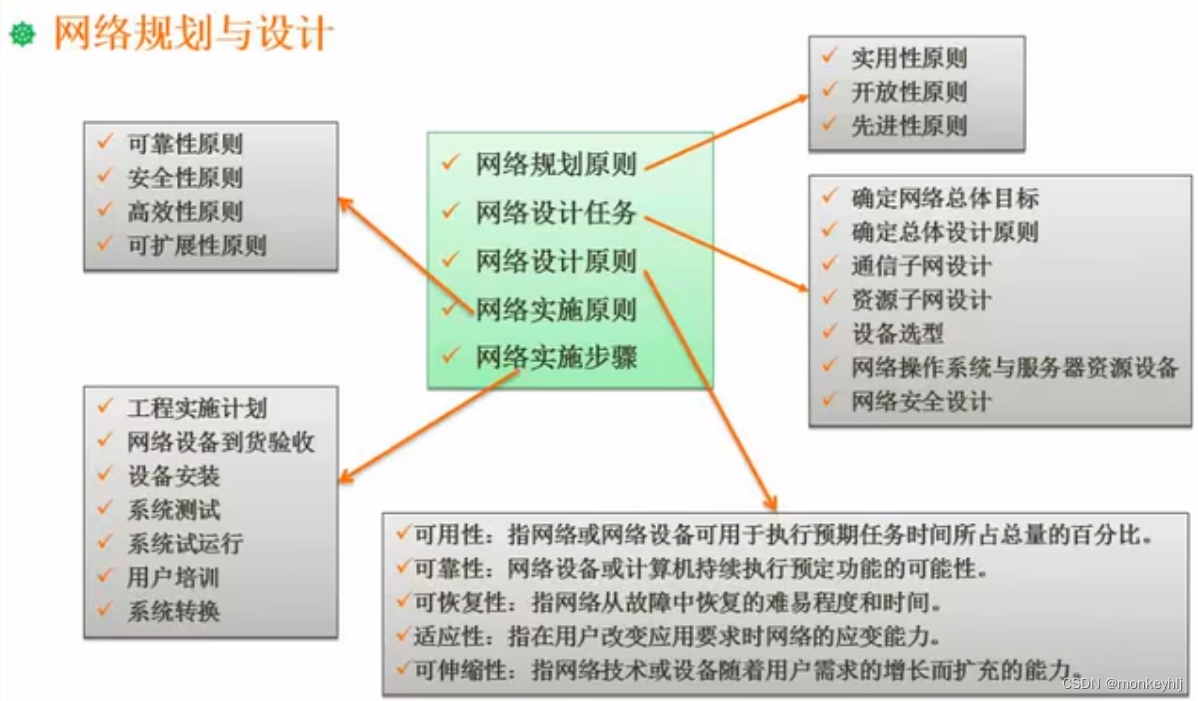

网络规划与设计

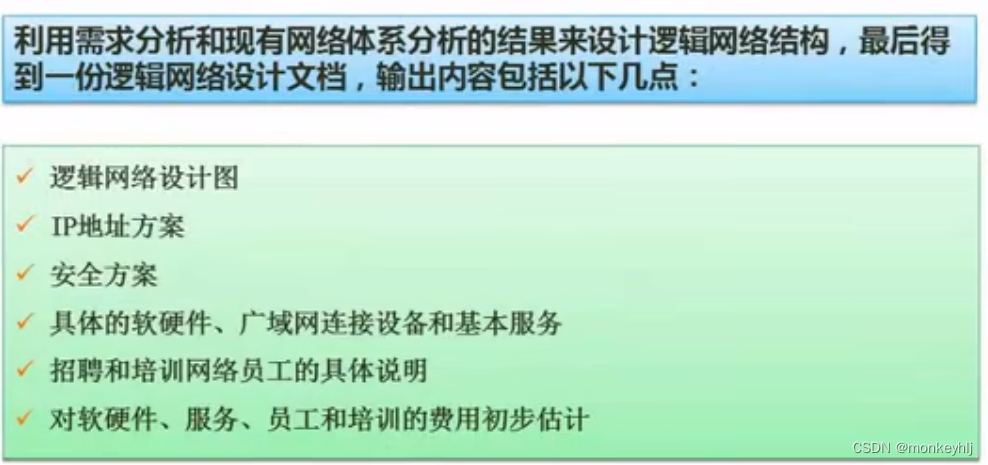

网络规划与设计-逻辑网络设计

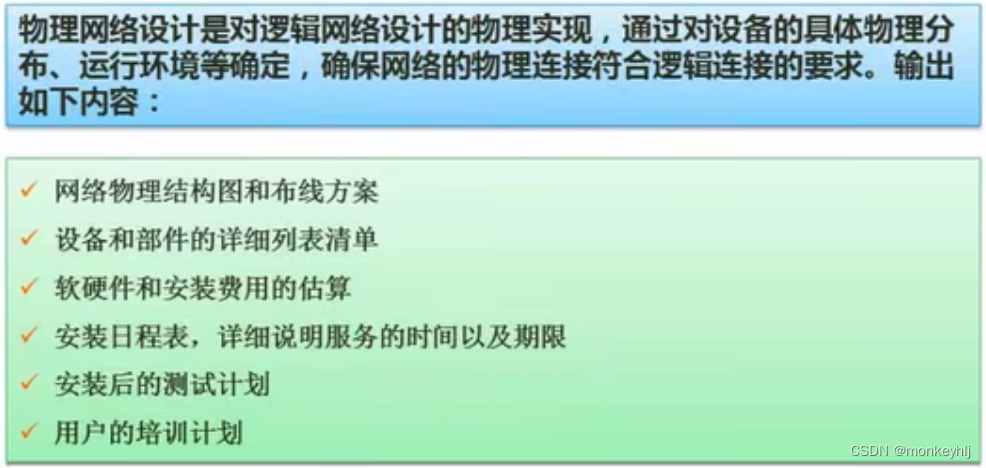

网络规划与设计-物理网络设计

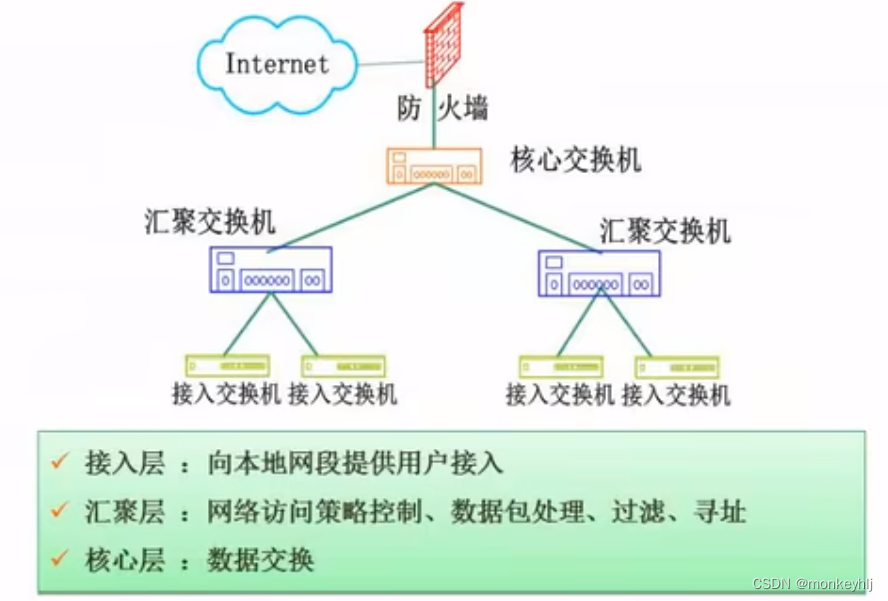

网络规划与设计-分层设计

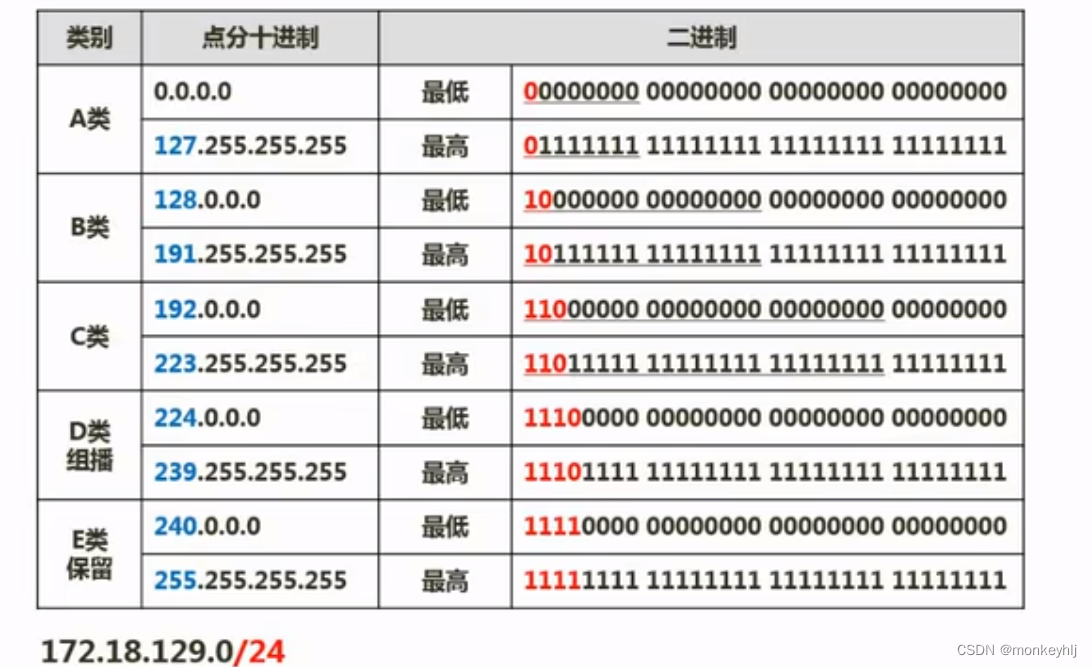

IP地址

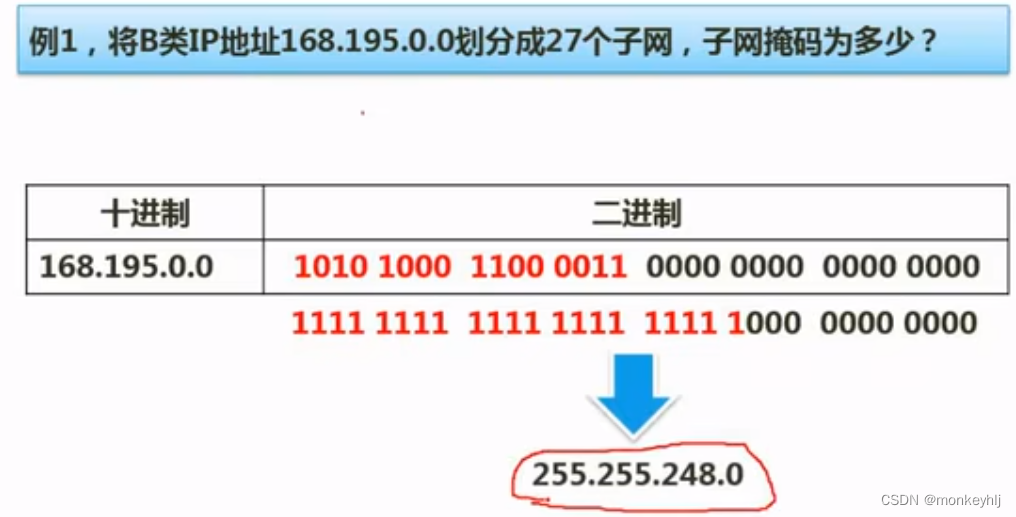

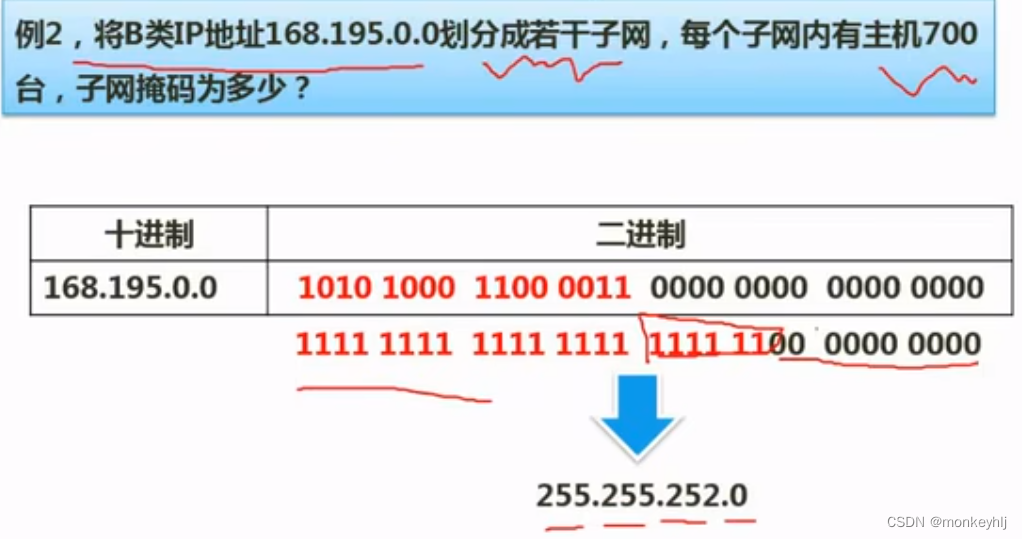

子网划分

1、子网掩码

2、将一个网络划分成多个子网(取部分主机号当子网号)

3、将多个网络合并成一个大的网络(取部分网络号当主机号)

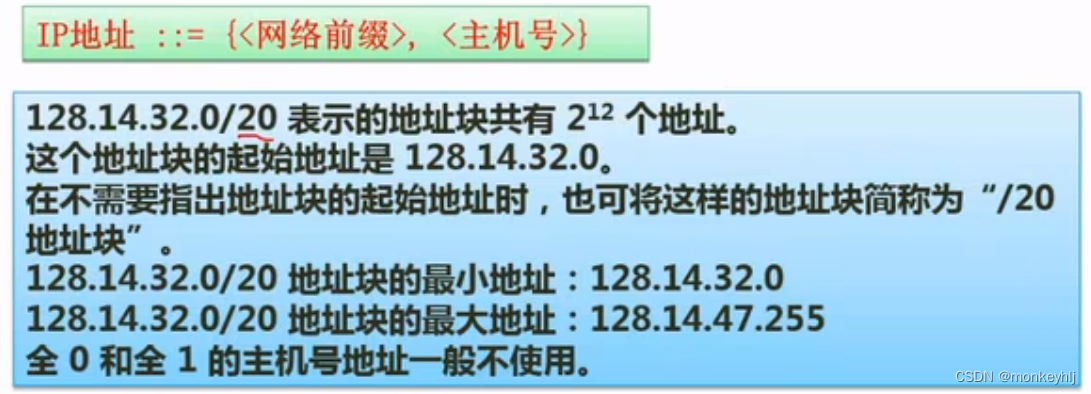

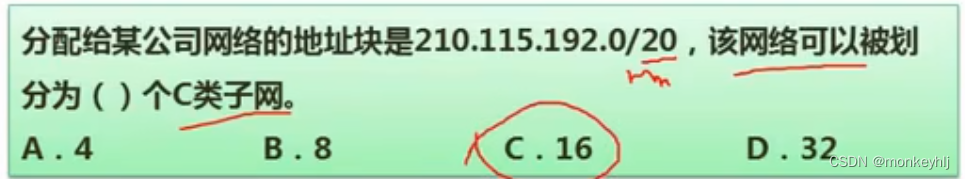

无分类编址(无类域间路由)

特殊含义的IP地址

无线网

网络接入技术

【补充】https://blog.csdn.net/Gabrielle_OyO/article/details/120012477

IPv6

系统安全分析与设计

信息系统安全属性

保密性:最小授权原则、防暴露、信息加密、物理保密

完整性:安全协议、校验码、密码校验、数字签名、公证

可用性:综合保障( IP过滤、业务流控制、路由选择控制、审计跟踪)

不可抵赖性:数字签名

对称加密技术

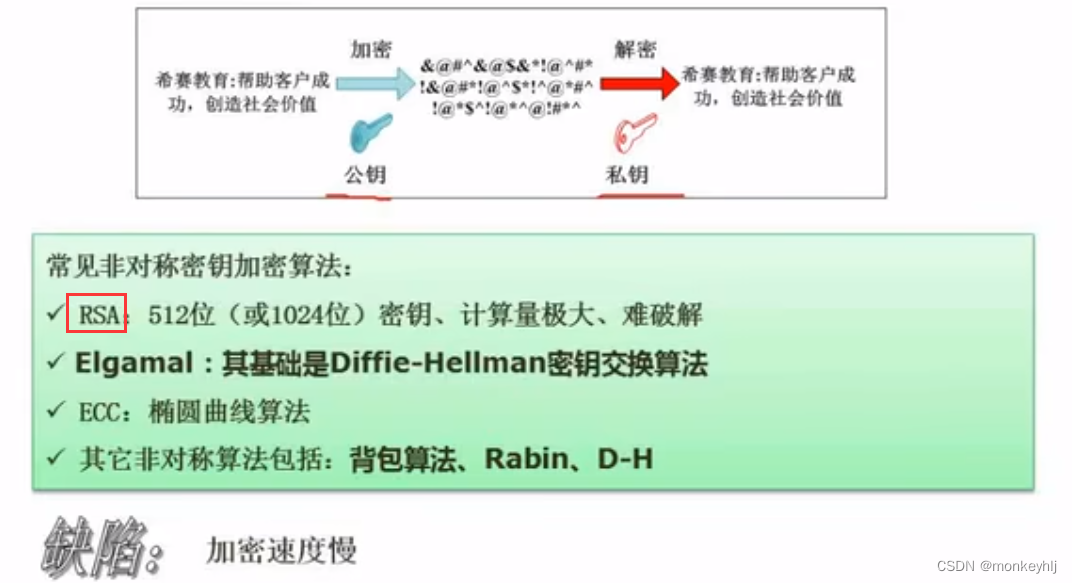

非对称加密技术

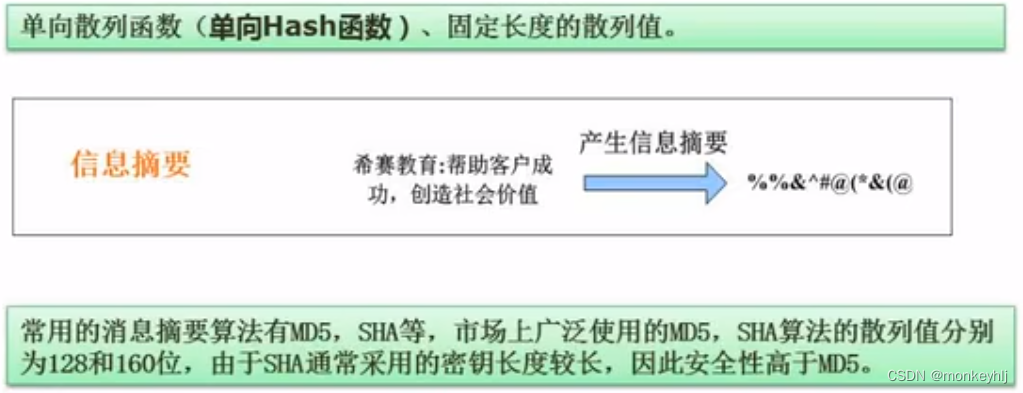

信息摘要

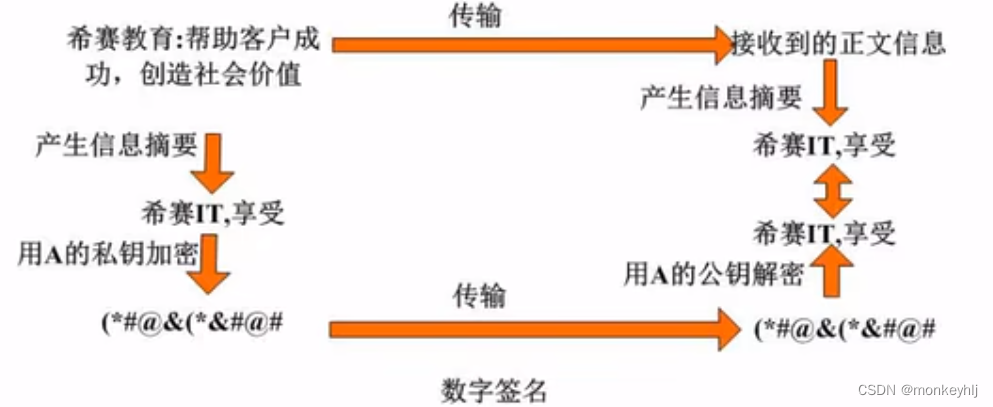

数字签名

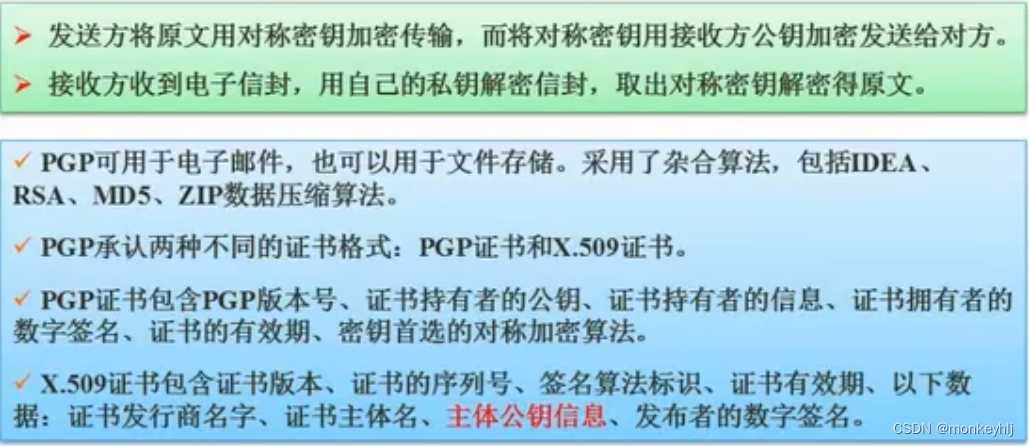

数字信封与PGP

练习题-设计邮件加密系统

网络安全-各个网络层次的安全保障

网络安全-网络威胁与攻击

网络安全-防火墙

文章一可见:https://blog.csdn.net/hhhmonkey/article/details/129432230

【参考】https://www.bilibili.com/video/BV1oG4y1q77w

上一篇:VScode配置markdown

下一篇:Go语言基础01

相关内容

热门资讯

保存时出现了1个错误,导致这篇...

当保存文章时出现错误时,可以通过以下步骤解决问题:查看错误信息:查看错误提示信息可以帮助我们了解具体...

汇川伺服电机位置控制模式参数配...

1. 基本控制参数设置 1)设置位置控制模式 2)绝对值位置线性模...

不能访问光猫的的管理页面

光猫是现代家庭宽带网络的重要组成部分,它可以提供高速稳定的网络连接。但是,有时候我们会遇到不能访问光...

不一致的条件格式

要解决不一致的条件格式问题,可以按照以下步骤进行:确定条件格式的规则:首先,需要明确条件格式的规则是...

本地主机上的图像未显示

问题描述:在本地主机上显示图像时,图像未能正常显示。解决方法:以下是一些可能的解决方法,具体取决于问...

表格列调整大小出现问题

问题描述:表格列调整大小出现问题,无法正常调整列宽。解决方法:检查表格的布局方式是否正确。确保表格使...

表格中数据未显示

当表格中的数据未显示时,可能是由于以下几个原因导致的:HTML代码问题:检查表格的HTML代码是否正...

Android|无法访问或保存...

这个问题可能是由于权限设置不正确导致的。您需要在应用程序清单文件中添加以下代码来请求适当的权限:此外...

【NI Multisim 14...

目录 序言 一、工具栏 🍊1.“标准”工具栏 🍊 2.视图工具...

银河麒麟V10SP1高级服务器...

银河麒麟高级服务器操作系统简介: 银河麒麟高级服务器操作系统V10是针对企业级关键业务...