记一次反射型XSS

创始人

2024-05-30 02:37:17

0次

记一次反射型XSS

- 1.反射型XSS

- 1.1.前言

- 1.2.测试过程

- 1.3.实战演示

- 1.3.1.输入框

- 1.3.2.插入代码

- 1.3.3.跳转链接

- 2.总结

1.反射型XSS

1.1.前言

关于这个反射型XSS,利用的方式除了钓鱼,可能更多的就是自娱自乐,那都说是自娱自乐了,并且对系统也没什么影响,那么这里就记一次真实的反射性XSS利用,当然啦,前面都说了是自娱自乐,不要当着,更多的还是需要存储型XSS或者DOM型XSS。

如果不太懂XSS,可以参考我之前写过的一篇XSS攻击详解。

文章链接:XSS攻击详解

1.2.测试过程

XSS攻击,简单来说就是遇框就插,插入代码,看看是否能够弹出弹窗1。

当然啦不是插入就一定能弹,有时候可能会被过滤等等,都有可能,这里呢我就是插入后弹窗了,所以才想出写一篇文章来玩玩反射XSS,可以去忽悠忽悠朋友啥的。

1.3.实战演示

这里还是需要声明一下免责的,这里只是演示,不要拿去搞破坏,目前很多人不敢公开实战教程,就是怕很多其实就是心里不正常的人,拿去搞破坏,污染环境。

这里我也是对图片进行了消除,所以图片看起来比较花,请谅解~

1.3.1.输入框

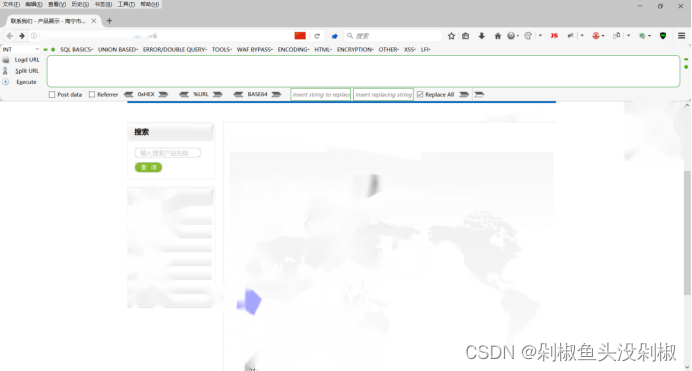

通过这里可以看到下面有一个输入框,后续就在这个输入框中测试,这里也是无意间翻出来的。

1.3.2.插入代码

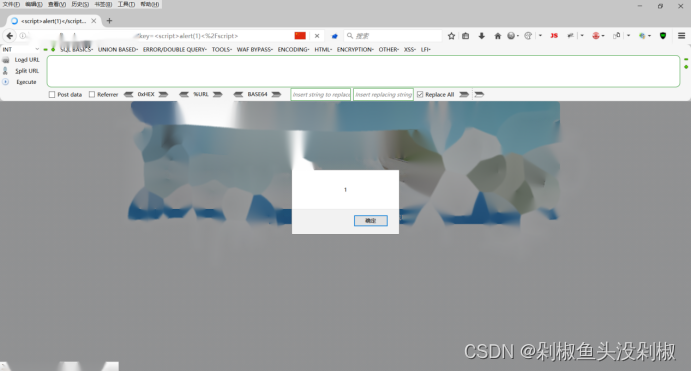

我们这里插入测试的代码,通过点击查询后发现能够弹窗。

1.3.3.跳转链接

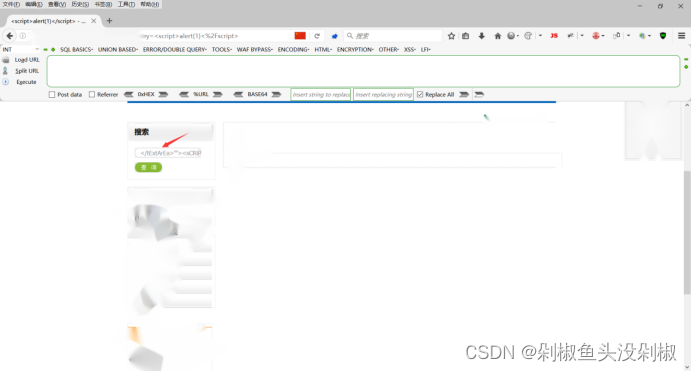

这里也是借用XSS平台生成了一个跳转链接,跳转到百度,

2.总结

对于XSS攻击来说,反射型只能自娱自乐,本次就是自娱自乐,后续继续找,看看有没有存储XSS,不过就算有存储XSS,估计我也不敢放出来,毕竟反射基本上影响的是自己或者引诱别人点击,而且存储XSS影响其他人这…

上一篇:前端脚手架搭建(part 1)

下一篇:2023.03.07 小记与展望

相关内容

热门资讯

保存时出现了1个错误,导致这篇...

当保存文章时出现错误时,可以通过以下步骤解决问题:查看错误信息:查看错误提示信息可以帮助我们了解具体...

汇川伺服电机位置控制模式参数配...

1. 基本控制参数设置 1)设置位置控制模式 2)绝对值位置线性模...

不能访问光猫的的管理页面

光猫是现代家庭宽带网络的重要组成部分,它可以提供高速稳定的网络连接。但是,有时候我们会遇到不能访问光...

不一致的条件格式

要解决不一致的条件格式问题,可以按照以下步骤进行:确定条件格式的规则:首先,需要明确条件格式的规则是...

本地主机上的图像未显示

问题描述:在本地主机上显示图像时,图像未能正常显示。解决方法:以下是一些可能的解决方法,具体取决于问...

表格列调整大小出现问题

问题描述:表格列调整大小出现问题,无法正常调整列宽。解决方法:检查表格的布局方式是否正确。确保表格使...

表格中数据未显示

当表格中的数据未显示时,可能是由于以下几个原因导致的:HTML代码问题:检查表格的HTML代码是否正...

Android|无法访问或保存...

这个问题可能是由于权限设置不正确导致的。您需要在应用程序清单文件中添加以下代码来请求适当的权限:此外...

【NI Multisim 14...

目录 序言 一、工具栏 🍊1.“标准”工具栏 🍊 2.视图工具...

银河麒麟V10SP1高级服务器...

银河麒麟高级服务器操作系统简介: 银河麒麟高级服务器操作系统V10是针对企业级关键业务...